RedLine Stealer è un programma dannoso che mira a rubare informazioni personali varie dal sistema infetto. Può essere diffuso come malware autonomo, così come insieme ad altre applicazioni maligne. Questo malware è un esempio di un banking stealer. Tuttavia, può anche scavare in diversi browser per prendere varie altre categorie di informazioni.

Che cos’è il malware stealer?

Stealer è un tipo di malware che mira a rubare alcuni tipi di dati dal computer infetto. Questa classe di malware viene a volte confusa con gli spyware, tuttavia questi ultimi prendono tutto ciò che possono dal sistema. Nel frattempo, alcuni stealers possono cercare anche file specifici o file di un certo formato – ad esempio, i progetti AutoCAD o Maya. Ciò li rende più efficaci, tuttavia richiedono maggiori competenze e controllo per avere successo.

Gli stealers cercano di essere il più stealth possibile poiché la loro efficienza dipende pesantemente dal tempo che rimangono nel sistema senza essere rilevati. Certi campioni eseguono le loro operazioni di base e poi si autodistruggono. Ma ci sono anche quelli che continuano a funzionare a meno che non siano rilevati o ci sia un comando di autodistruzione dal server C&C.

Funzionalità RedLine Stealer

RedLine Stealer agisce generalmente come un banking stealer, poiché il suo obiettivo principale sono le credenziali bancarie salvate nei browser web. Per soddisfare questa esigenza, RedLine ha la capacità di scavare in profondità in qualsiasi browser – sia Chromium, Gecko-based, e altri. Ma oltre ai dati bancari, raccoglie anche cookie e password memorizzate nel browser. Tuttavia, non molti browser popolari conservano quest’ultime in forma di testo semplice, quindi si tratta di attaccare gli utenti di app alternative.

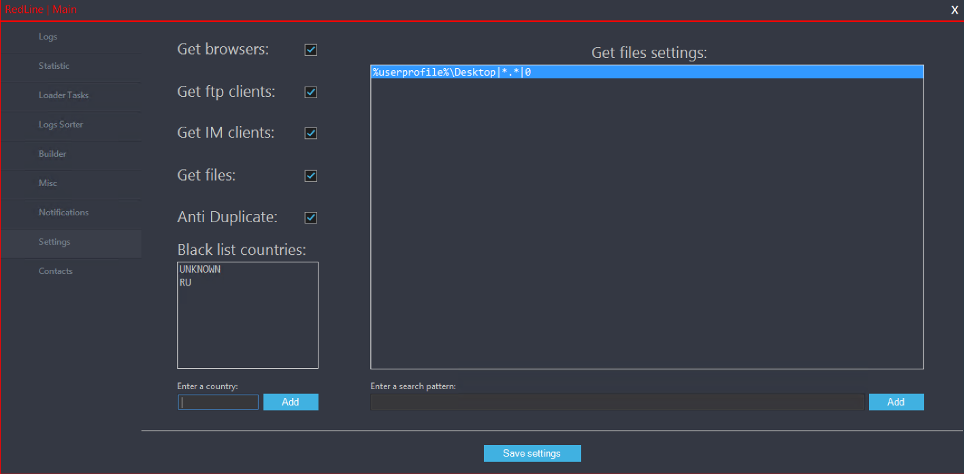

Pannello amministrativo di RedLine Stealer

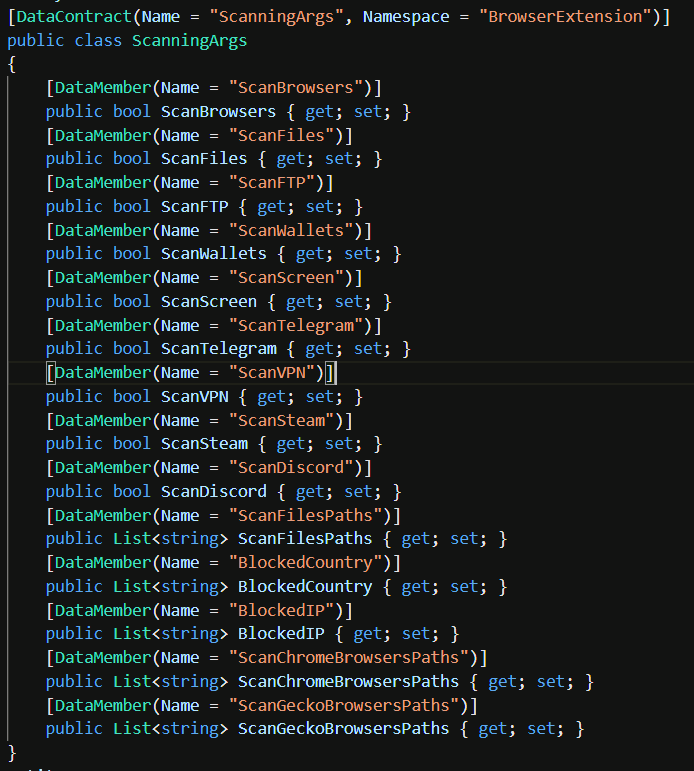

Tuttavia, i browser web non sono l’unica fonte di informazioni per questo stealer. Insieme ad essi, il malware RedLine scansiona il dispositivo alla ricerca di varie app, come Telegram, Discord e Steam. Inoltre, mira a rubare le credenziali per connessioni FTP/SCP e VPN. Il suo codice, recuperato tramite reverse engineering, mostra anche la sua capacità di scansionare i portafogli criptati e poi rubare le loro informazioni.

Alla fine della procedura, RedLine raccoglie informazioni dettagliate sul sistema – versione del sistema operativo, hardware installato, lista del software, indirizzo IP, e così via. Quindi, l’intero pacchetto di informazioni raccolte viene memorizzato nella cartella ScanResult. Quest’ultima viene creata nella stessa directory del file eseguibile dello stealer.

Analisi tecnica RedLine

Dopo aver raggiunto la macchina di destinazione, il malware RedLine lancia un singolo processo – Trick.exe – e un’unica istanza di una finestra della console. Poco dopo, stabilisce una connessione con il server di comando e controllo all’indirizzo di newlife957[.]duckdns[.]org[:]7225. Vale la pena notare che il codice iniziale contiene funzioni piuttosto legittime – probabilmente prese da un programma reale. Il contenuto maligno viene scaricato dinamicamente attraverso la funzionalità del codice iniziale. Questo trucco viene utilizzato per guadagnare del tempo per disabilitare le soluzioni anti-malware all’interno del sistema dopo l’accesso iniziale.

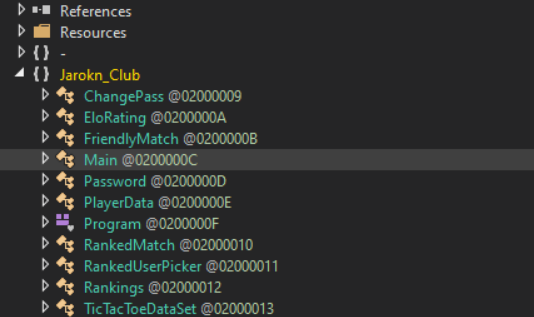

Riferimenti al TicTacToe nel codice RedLine

Quando il payload maligno è installato, la prima cosa che fa il malware è verificare l’indirizzo IP del PC. Per questo scopo, utilizza il sito api[.]ip[.]sb. Se non ci sono conflitti con le sue blacklist interne – paesi e indirizzi IP che non sono autorizzati a lanciare – il malware procede ad ulteriori operazioni. RedLine inizia la scansione dell’ambiente passo dopo passo, seguendo l’elenco che riceve dopo la configurazione.

Sequenza di scansione degli elementi da rubare sul PC infetto

Poi, forma un file di registro che contiene le informazioni estratte dal sistema attaccato. Non è possibile vedere tutti i dettagli, poiché il malware crittografa i dati durante la fase di estrazione dei dati. Tuttavia, i tipi di dati sono chiaramente visibili, quindi è possibile prevedere ciò che questo malware condivide con i criminali informatici.

Tipi di dati raccolti da RedLine Stealer

| Nome della funzione | Descrizione |

|---|---|

| ScannedBrowser | Nome del browser, profilo utente, credenziali di accesso e cookie |

| FtpConnections | Dettagli sulle connessioni FTP presenti sul computer di destinazione |

| GameChatFiles | File di chat in-game relativi a qualsiasi gioco trovato |

| GameLauncherFiles | L’elenco dei lanciatori di giochi installati |

| InstalledBrowsers | Elenco dei browser installati |

| MessageClientFiles | File dei client di messaggistica presenti sul computer di destinazione |

| City | Città rilevata |

| Country | Paese rilevato |

| File Location | Il percorso in cui viene eseguito il file .exe del malware |

| Hardware | Informazioni sull’hardware installato |

| IPv4 | Indirizzo IP pubblico IPv4 del PC vittima |

| Language | Lingua del sistema operativo |

| ScannedFiles | Possibili file di valore trovati nel sistema |

| ScreenSize | Risoluzione dello schermo del sistema di destinazione |

| Nome della funzione | Descrizione |

|---|---|

| ScannedWallets | Informazioni sui portafogli presenti nel sistema |

| SecurityUtils | Elenco e stato di tutti i programmi antivirus rilevati |

| AvailableLanguages | Lingue, supportate dalla versione del sistema operativo sul PC di destinazione |

| MachineName | Nome della macchina di destinazione |

| Monitor | L’immagine della schermata al momento dell’esecuzione |

| OSVersion | Informazioni sulla versione del sistema operativo |

| Nord | Credenziali per NordVPN |

| Open | Credenziali per OpenVPN |

| Processes | Elenco dei processi in esecuzione nel sistema |

| SeenBefore | Verificare se la segnalazione riguarda una nuova vittima o una vittima già attaccata in precedenza. |

| TimeZone | Fuso orario del computer attaccato |

| ZipCode | Codice postale della vittima |

| Softwares | Elenco dei programmi installati sul PC attaccato |

| SystemHardwares | Dettagli sulla configurazione del PC |

Diverse ricerche dimostrano che RedLine non è completamente compatibile con i browser che attacca. La maggiore efficienza si osserva in Chrome, Opera, i browser Chromium e Chromodo. Tra le app basate su altri motori diversi da Chromium c’è il browser cinese 360Browser basato su WebKit. Anche i browser web basati sul motore Gecko – Firefox, Waterfox, e così via – sono vulnerabili, ma lo stealer talvolta ha problemi nell’estrazione dei dati da essi.

RedLine malware si orienta verso un permanenza a lungo termine nel sistema. Molte stealer hanno una funzionalità di auto-rimozione una volta che non ci sono più dati da rubare. Nel frattempo, questa stealer offre un meccanismo simile a uno spyware: un operatore può ordinarne l’auto-distruzione, ma non ci sono timer interni.

IoC di RedLine Stealer

| Indicatore | Tipo | Descrizione |

|---|---|---|

| newlife957[.]duckdns[.]org[:]7225 | URL | C2 URL |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | Hash | SHA-256 hash – mascheramento (non rilevato) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | Hash | hash SHA-256 della parte di malware |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | Hash | hash SHA-256 della parte di malware |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | Hash | hash SHA-256 della parte di malware |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | Hash | hash SHA-256 di system info grabber |

Individuate varianti di RedLine diffuse in natura

Distribuzione del rubinetto RedLine

Come ho già detto, RedLine Stealer può essere fornito come malware solitario, così come in un pacchetto con altri virus. La sua attività è cresciuta rapidamente negli ultimi tempi, poiché è conveniente per i truffatori e può essere facilmente acquistato anche nel web di superficie. Ad esempio, i suoi sviluppatori hanno un gruppo in Telegram messenger, dove questo malware viene offerto con diversi tipi di abbonamento. Poiché il ladro ha funzionalità eccezionali, queste offerte non si esauriscono mai.

Bot di marketing RedLine in Telegram Messenger

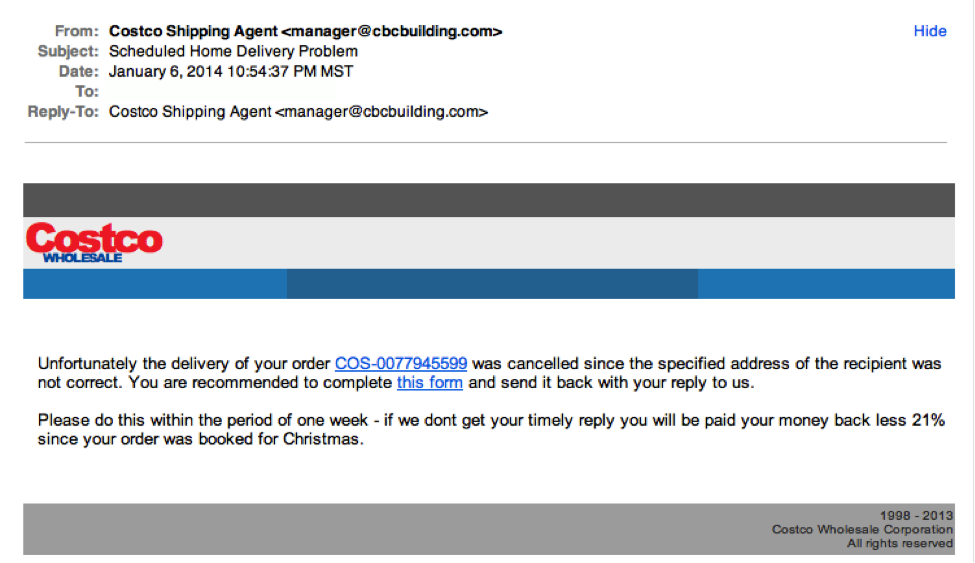

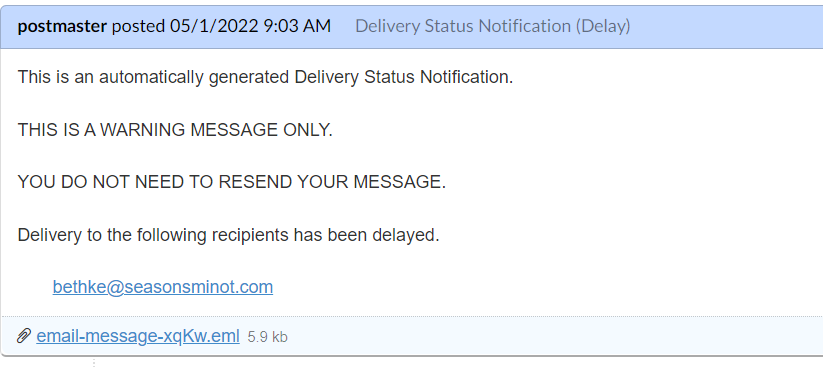

In forma stand-alone, RedLine Stealer viene di solito diffuso attraverso phishing via email. In alternativa, può essere mascherato come file di installazione di alcuni programmi popolari, come Discord, Telegram, Steam e applicazioni cracked. In un caso specifico, RedLine si presentava come un’estensione del browser e il link per il download era inserito nella descrizione di un video YouTube. Tuttavia, i messaggi di posta elettronica di phishing rimangono le forme più potenti e popolari di distribuzione di malware – e RedLine Stealer non fa eccezione.

L’esempio di una tipica e-mail di phishing

Per quanto riguarda la diffusione di malware insieme ad altri, RedLine viene spesso associato a diversi campioni di ransomware. Tuttavia, la maggior parte della diffusione in bundle avviene dopo la combinazione di RedLine con il ransomware Djvu. In realtà, questo ransomware non presenta solo questo stealer, ma anche altri 2 malware: il backdoor SmokeLoader e il Vidar stealer. Tale pacchetto può portar via ogni pezzo di dato prezioso e inundare il computer con altro malware. E non dimenticare il ransomware, che creerà già un disordine nei tuoi file.

Che cos’è il ransomware Djvu?

Il ransomware STOP/Djvu è un notevole esempio di un gruppo criminale informatico a lunga vita, che terrorizza principalmente i singoli individui. Hanno rapidamente conquistato una posizione dominante sul mercato del ransomware, raggiungendo oltre il 75% delle sottomissioni totali di ransomware in un certo periodo di tempo. Oggi ha perso molto del suo slancio ma rimane tanto pericoloso quanto prima. Il malware aggiuntivo che porta al dispositivo dell’utente è probabilmente necessario per compensare la diminuzione del numero di nuove vittime. In precedenza, utilizzavano Azorult stealer, ma poi sono passati al malware che abbiamo menzionato in precedenza.

Come rimanere protetti?

Conoscere le modalità di diffusione fornisce ottime istruzioni per prevenirla. I metodi di contrasto dello spam via e-mail sono ben noti e presentano una grande varietà di approcci possibili. Lo stesso vale per la diffusione di malware sotto le mentite spoglie di un’applicazione legittima. I metodi che presentano modalità uniche e occasionali sono i più difficili da evitare, ma è comunque possibile.

Le email di spam possono essere facilmente distinte dai messaggi genuini. Quasi ogni messaggio sospetto cerca di imitare la vera azienda o un mittente a te familiare. Tuttavia, non può contraffare l’indirizzo del mittente, così come prevedere se stai aspettando quella lettera. In realtà, possono conoscere le email che potresti ricevere attraverso il phishing preliminare, ma questa situazione è abbastanza rara. Quindi, se ricevi una strana lettera che non dovresti ricevere con un indirizzo insolito del suo mittente, significa che qualcuno cerca di fregarti. Se l’informazione ti sembra convincente, è meglio verificare manualmente le cose.

Il tipico esempio di e-mail esca. Il file allegato contiene malware

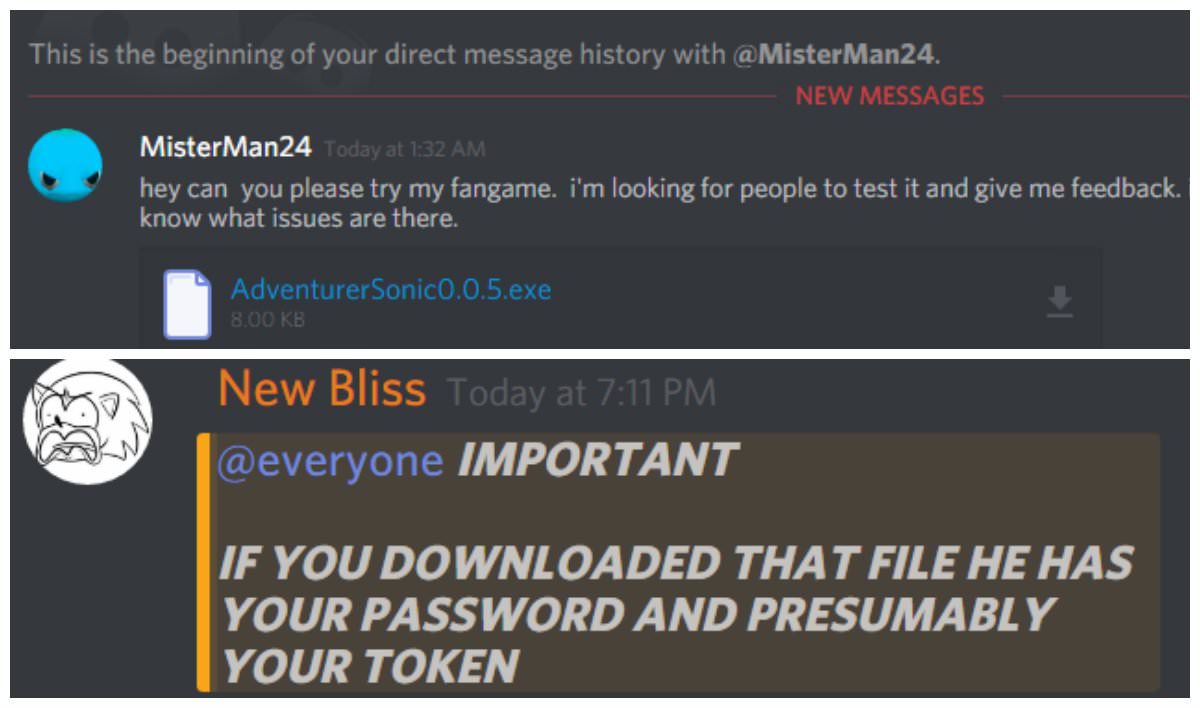

I falsi installatori di app non richiedono molta attenzione ma devono essere seguiti le regole. Ad esempio, questi falsi sono spesso diffusi nelle comunità online, come Discord o Reddit. Utilizzarli è rischioso, specialmente se puoi ottenere lo stesso installatore dal sito ufficiale gratuitamente. Quando si tratta di programmi crackati, è una cosa che dovresti ricordare – nulla è gratuito sotto il sole. Anche se la crack sembra legittima e sei sicuro del mittente, è meglio controllare quel file con un software anti-malware. C’è una grande tentazione di monetizzare la crack di un’applicazione aggiungendo malware – gli hacker violano comunque la legge. Un’altra soluzione è utilizzare copie genuine del software – a pagamento e scaricate dal sito web del venditore.

L’esempio del malware che si diffonde attraverso Discord

I modi difficili sono quasi impossibili da prevedere e da rilevare in modo proattivo. Tuttavia, i file e le estensioni non si avviano automaticamente. Quando si nota una situazione di cui non si è sicuri, la decisione migliore è quella di avviare una scansione completa con una potente soluzione di sicurezza. Se dotata di un sistema di scansione moderno, individuerà sicuramente attività insolite non visibili all’occhio umano.

User Review

( votes) ![]() Inglese

Inglese ![]() Tedesco

Tedesco ![]() Giapponese

Giapponese ![]() Spagnolo

Spagnolo ![]() Portoghese, Brasile

Portoghese, Brasile ![]() Francese

Francese ![]() Turco

Turco ![]() Cinese tradizionale

Cinese tradizionale ![]() Coreano

Coreano ![]() Indonesiano

Indonesiano ![]() Hindi

Hindi