SmokeLoader è un sofisticato malware backdoor noto per il suo design modulare, che gli conferisce una vasta gamma di capacità malevole a seconda dei moduli specifici inclusi nella sua versione. Spesso associato a attività criminali, questo malware viene distribuito attraverso vari metodi, come lo sfruttamento delle vulnerabilità del software o l’utilizzo di tecniche di phishing per ingannare gli utenti affinché eseguano il suo payload.

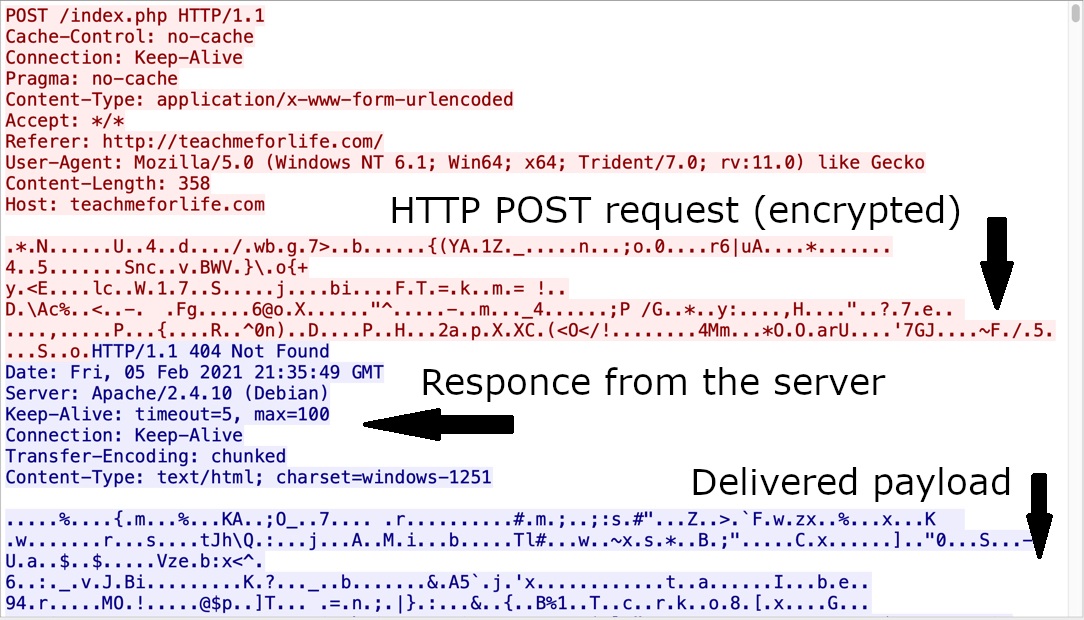

È importante notare che SmokeLoader utilizza tattiche per nascondere le sue attività di controllo e comando (C2), inclusa la generazione di richieste a siti legittimi come microsoft.com e bing.com, contribuendo ai suoi sforzi per evitare la rilevazione. Nonostante le risposte di errore 404 da questi siti, il corpo della risposta contiene comunque dati rilevanti per le operazioni del malware. Questi attributi contribuiscono collettivamente all’efficacia di SmokeLoader nel facilitare l’accesso non autorizzato, il furto di dati e altri tentativi di cybercriminalità.

Il backdoor SmokeLoader viene spesso distribuito attraverso vari mezzi, tra cui email di spam, siti web malevoli o tecniche di ingegneria sociale. Una volta infiltrato un sistema, stabilisce la persistenza e cerca di contattare server di controllo e comando remoti per ricevere ulteriori istruzioni e scaricare malware aggiuntivo.

Le azioni specifiche eseguite da Trojan:Win32/SmokeLoader possono variare a seconda della versione e della configurazione del malware. Le attività comuni associate a SmokeLoader includono:

- Scaricare e installare altri malware, come banking Trojans, ransomware o strumenti di furto di informazioni.

- Modificare le impostazioni di sistema per raggiungere la persistenza ed eludere la rilevazione da parte del software di sicurezza.

- Catturare informazioni sensibili, come credenziali di accesso, tasti premuti o dati personali.

- Aggiornarsi o ricevere nuove istruzioni dai server di controllo e comando.

Trojan:Win32/SmokeLoader rappresenta una minaccia significativa per la sicurezza e la privacy dei sistemi infetti. È essenziale avere un software antivirus aggiornato installato e scansionare regolarmente il sistema alla ricerca di segni di malware. Inoltre, adottare abitudini di navigazione sicura, essere cauti con gli allegati e i download delle email e mantenere il sistema operativo e le applicazioni aggiornati può contribuire a mitigare il rischio di infezione.

Descrizione di SmokeLoader

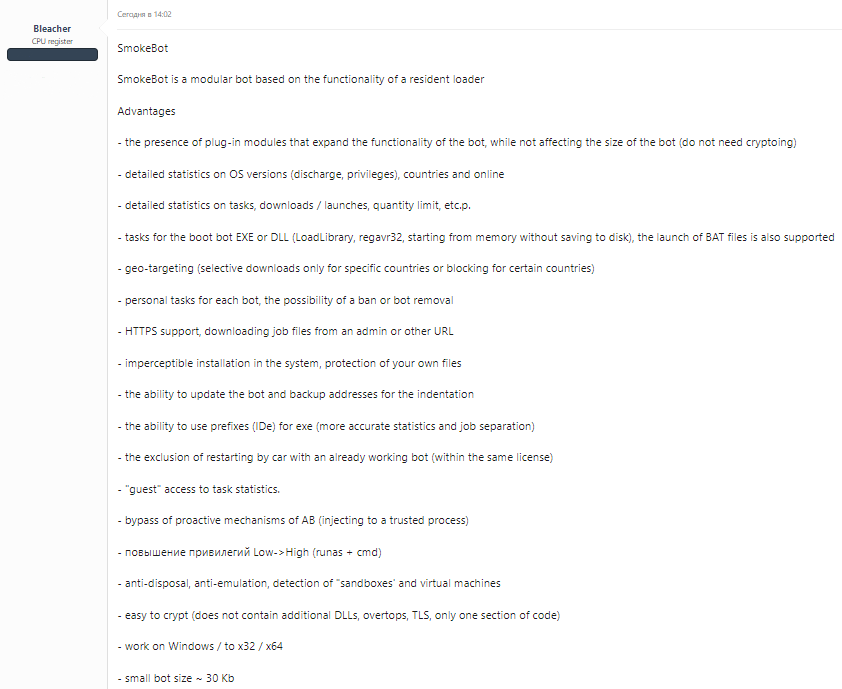

Il backdoor SmokeLoader è comparso per la prima volta nel 2014 – all’inizio dell’era dei ransomware. Solo pochi altri malware possono vantare di rimanere attivi per 8 anni dopo il loro lancio. Questo backdoor ha molte caratteristiche che gli consentono di rimanere attuale nonostante la sua età. Innanzitutto, è estremamente piccolo – il payload è di soli circa 30 chilobyte. I malware regolari di questo tipo di solito hanno una dimensione di file di almeno 100 KB, di solito intorno a 150-200 chilobyte. Questo lo rende già molto più facile da gestire in un sistema protetto, poiché alcune regole YARA utilizzate per la rilevazione dei malware tengono conto della dimensione del file.

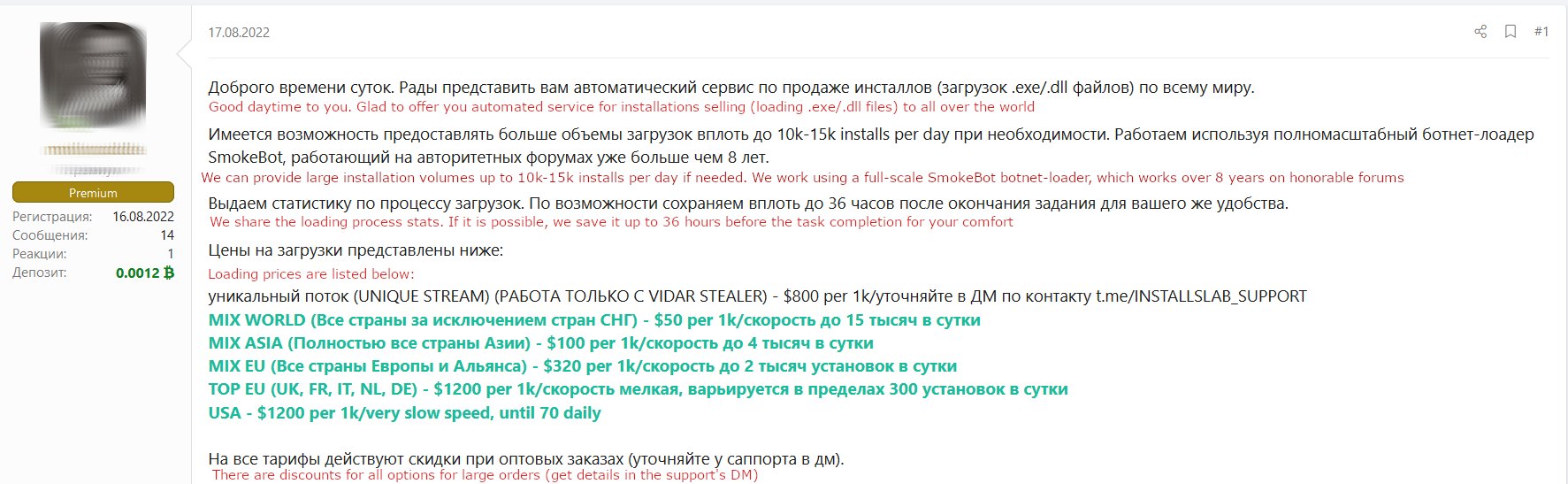

Offerta per acquistare SmokeLoader sul forum Darknet

Un’altra caratteristica che lo distingue dagli altri è che è scritto nei linguaggi C e Assembly. Entrambi sono a basso livello, il che indica la loro capacità di scavare molto in profondità nel sistema. Il codice esatto di questo backdoor è pesantemente offuscato. Era una misura efficace contro i programmi anti-malware, ma oggi qualsiasi tipo di offuscamento rilevato viene considerato pericoloso. Questi giorni, rende solo più difficile eseguire l’ingegneria inversa di questo malware.

Le caratteristiche chiave di questo backdoor sono incentrate sulle sue funzioni di caricamento, come potresti aver supposto dal suo nome. La stragrande maggioranza delle volte, SmokeLoader viene utilizzato per consegnare altri malware al sistema infetto. Tuttavia, non è l’unico scopo di questo malware: lo sviluppo continuo ha portato alla capacità di usarlo come strumento di furto. Si adatta anche alla distribuzione di botnet – ma ci sono solo pochi casi di tale utilizzo. Riceve ancora aggiornamenti ogni anno, quindi le sue funzionalità potrebbero estendersi in futuro.

Cos’è il malware backdoor?

Prima di entrare nell’analisi di SmokeLoader, diamo uno sguardo a cosa sono i backdoor. Questo tipo di malware ha una storia lunga e tortuosa ed è considerato un eminente anziano. L’obiettivo principale del malware backdoor è creare un modo per i cybercriminali di connettersi in remoto al PC di destinazione e eseguire qualsiasi azione possibile. A tal fine, non disdegnano mai di sfruttare le vulnerabilità nel sistema di destinazione, oltre a iniettarsi nel sistema come un trojan.

L’uso principale dei computer infetti da backdoor è la loro partecipazione alla botnet. Enormi reti di sistemi zombie che eseguono attacchi DDoS, inviano email di spam e svolgono altre attività illecite sono ben noti nell’ultimo decennio. A tal fine, i malintenzionati utilizzano backdoor automatizzati: quelli che richiedono comandi minimi dal server di controllo e comando e possono funzionare autonomamente. L’altro utilizzo di un backdoor – precisamente, quello controllato manualmente – è il furto di dati e l’implementazione di malware. Poiché in quest’ultimo caso il backdoor agisce come locomotiva per il payload dannoso, talvolta è classificato come un worm.

Analisi tecnica di SmokeLoader

Il pacchetto iniziale del malware SmokeLoader contiene solo funzionalità di base – fornire la connessione remota al PC infetto. Il furto di dati, il monitoraggio dei processi, il modulo DDoS e così via dovrebbero essere installati successivamente. Nel complesso, l’ingegneria inversa mostra che ci sono 9 diversi moduli che SmokeLoader può gestire contemporaneamente.

| Nome del modulo | Funzionalità |

| Form grabber | Osserva le finestre aperte per rilevare i moduli e catturare le credenziali |

| Password sniffer | Monitora i pacchetti Internet in ingresso e in uscita per rilevare le credenziali |

| Fake DNS | Modulo per falsificare le richieste DNS. Porta alla ridirezionamento del traffico al sito desiderato |

| Keylogger | Registra tutte le pressioni dei tasti nell’ambiente infetto |

| Procmon | Modulo di monitoraggio dei processi, registra i processi in esecuzione nel sistema |

| Ricerca di file | Strumento di ricerca di file |

| Email grabber | Cattura la rubrica degli indirizzi di Microsoft Outlook |

| PC remoto | Capacità di stabilire un controllo remoto simile alle utilità di accesso remoto (come TeamViewer) |

| DDoS | Forza il PC infetto a partecipare a attacchi DDoS sul server designato |

Il payload di questo malware viene sempre confezionato in modo unico. Un singolo esemplare è utilizzato da un piccolo gruppo di utenti, quindi trovare gli stessi campioni nel mondo reale non è così facile. Tuttavia, questa tecnologia non è qualcosa di nuovo: la maggior parte dei malware fa la stessa cosa e alcuni generano persino un campione univocamente confezionato per ogni attacco. Inoltre, oltre all’impacchettamento iniziale, c’è una richiesta da parte dei distributori di eseguire una compressione o crittografia aggiuntiva prima dell’iniezione. Questa è, esattamente, l’altra catena di misure anti-rilevamento.

Il sistema di destinazione riceve il campione di SmokeLoader completamente confezionato – è ciò che si trova sul disco. Tutte le fasi successive vengono eseguite nella memoria del sistema, quindi le scansioni con software anti-malware obsoleti rileveranno solo un campione profondamente confezionato. La prima fase dell’esecuzione di SmokeLoader include un importante controllo obbligatorio – la posizione del sistema attaccato. Questo malware non può essere eseguito nella Comunità degli Stati Indipendenti, indipendentemente dalle impostazioni effettuate prima dell’iniezione. Altri controlli includono la scansione di macchine virtuali e la rilevazione di sandbox. Se tutto è superato, il malware viene completamente scompattato e avviato nel solito modo.

Mentre è in esecuzione, SmokeLoader applica una tecnica di offuscamento piuttosto unica. Conserva quasi l’80% del suo codice criptato durante l’intero periodo di esecuzione. Quando ha bisogno di utilizzare un’altra funzione, la decifra mentre cifra l’elemento utilizzato in precedenza. Le regole YARA, insieme all’ingegneria inversa classica, risultano essere quasi inutili contro un tale trucco. Ha payload a 32 bit e 64 bit che vengono caricati nei sistemi con architetture corrispondenti durante il controllo dalla fase iniziale all’esecuzione finale.

Criptaggio del codice in SmokeLoader

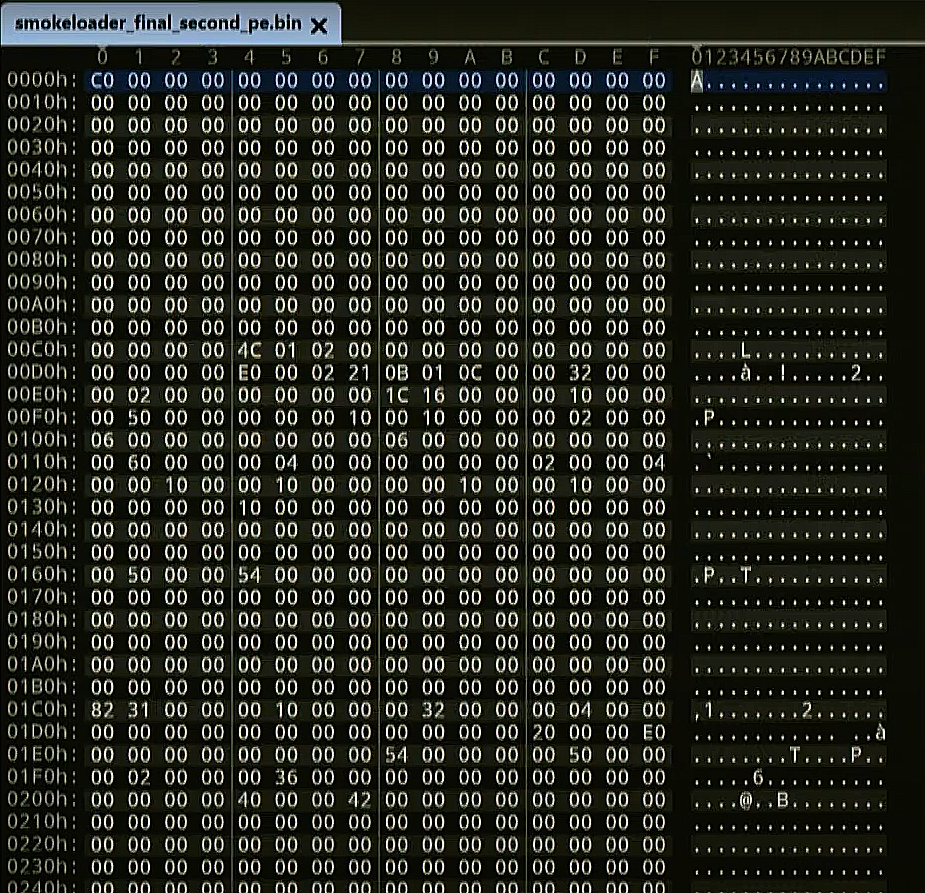

L’exact file che viene mantenuto in memoria durante l’esecuzione di SmokeLoader non è un file eseguibile valido, poiché manca l’intestazione PE. In realtà, il codice del backdoor è rappresentato come un codice shell e quindi dovrebbe trovare un modo per essere eseguito manualmente. In generale, i comandi di routine eseguiti da SmokeLoader, come le chiamate a C&C o i download, vengono eseguiti attraverso le iniezioni DLL. Ovviamente, ciò è richiesto per mantenere la stealthiness. Molto spesso, questa fase include iniezioni DLL o chiamate console che vengono fatte dal nome di un altro programma. Gli hacker che gestiscono SmokeLoader possono inviare il file .exe del malware che desiderano installare e specificare l’URL da cui il backdoor può ottenere questo file.

L’intestazione del file .exe di SmokeLoader è assente: non è un file eseguibile valido

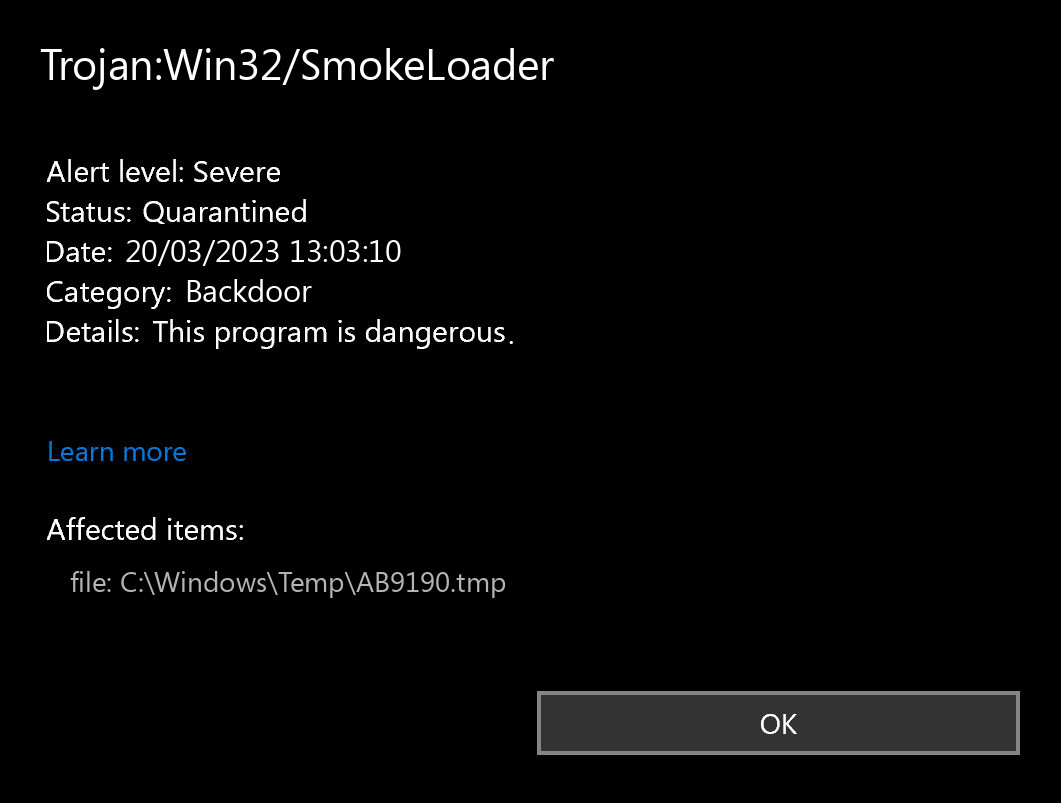

Cos’è il rilevamento di Trojan:Win32/SmokeLoader?

Il rilevamento di Trojan:Win32/SmokeLoader che puoi vedere nell’angolo in basso a destra ti viene mostrato da Microsoft Defender. Questo programma anti-malware è abbastanza buono nella scansione, ma tende ad essere fondamentalmente inaffidabile. È vulnerabile agli attacchi di malware ed è dotato di un’interfaccia utente con problemi e funzionalità di rimozione dei malware difettose. Pertanto, il popup che indica il rilevamento di SmokeLoader è piuttosto una notifica che Defender lo ha riconosciuto. Per rimuoverlo, probabilmente dovrai usare un altro programma anti-malware.

L’exact malware Trojan:Win32/SmokeLoader è una cosa molto sgradevole. Questo malware è progettato per essere un ladro furtivo, che funziona come uno strumento di accesso remoto. Quando dai a qualcuno l’accesso remoto volontariamente, va bene, tuttavia, SmokeLoader non ti chiederà se desideri concederlo. Dopo essersi connessi al tuo computer, i criminali sono liberi di fare ciò che vogliono: rubare i tuoi file, controllare i tuoi messaggi, raccogliere dati personali, eccetera. I backdoor spesso portano con sé un ladro supplementare: un virus progettato per raccogliere tutte le informazioni disponibili su di te. Tuttavia, l’uso più comune dei backdoor è la creazione di una botnet. Dopo di che, la rete di computer infetti può essere utilizzata per eseguire attacchi DDoS o per gonfiare i risultati dei voti su vari siti web.

Riepilogo del Backdoor:

| Nome | SmokeLoader Backdoor |

| Rilevamento | Trojan:Win32/SmokeLoader |

| Danno | Ottiene accesso al sistema operativo per eseguire varie azioni dannose. |

| Simili | Msil Androme, Lotok, Quasarrat, Asyncrat, Msil Dcrat, Rewritehttp, Msil Darkcommet |

| Strumento di Riparazione | Verifica se il tuo sistema è stato infettato dal Backdoor SmokeLoader |

Caratteristiche specifiche del Backdoor SmokeLoader

- Il file binario contiene probabilmente dati crittografati o compressi. In questo caso, la crittografia è un modo per nascondere il codice del virus dagli antivirus e dagli analisti dei virus.

- L’eseguibile è compresso con UPX;

- Caratteristiche binarie anomale. Questo è un modo per nascondere il codice del virus dagli antivirus e dagli analisti dei virus.

Brevemente sui backdoor

I backdoor sono virus che possono assumere forme separate o integrate. Una volta che scopri che un programma legittimo sviluppato da un noto sviluppatore ha la capacità di consentire a qualcuno di connettersi al tuo PC. Che si tratti dei creatori o di terze parti, nessuno lo sa. Ma lo scandalo quando questo dettaglio viene scoperto in un programma legittimo è probabilmente impossibile da ignorare. C’è anche il chiacchiericcio che esista un backdoor basato sull’hardware nei processori Intel.

È pericoloso Trojan:Win32/SmokeLoader?

Come ho già detto, non esistono malware innocui. E Trojan:Win32/SmokeLoader non fa eccezione. Questo backdoor non causa molti danni subito dopo l’infezione. Tuttavia, potrebbe essere davvero spiacevole scoprire che un forum casuale o una pagina web non ti permette di accedere, poiché il tuo indirizzo IP è stato bloccato a seguito di un attacco DDoS. Tuttavia, anche se non è fondamentale per te, è positivo sapere che qualcun altro può facilmente accedere al tuo computer, leggere le tue conversazioni, aprire i tuoi documenti e osservare cosa fai?

Lo spyware che spesso accompagna il virus Trojan:Win32/SmokeLoader sarà probabilmente solo un altro motivo per rimuoverlo il più velocemente possibile. Oggi, quando le informazioni degli utenti hanno un valore estremamente elevato, è troppo sciocco dare ai criminali informatici una tale opportunità. Ancora peggio se lo spyware riuscirà in qualche modo a rubare le tue informazioni finanziarie. Vedere un saldo bancario di 0 è il peggiore degli incubi, a mio avviso.

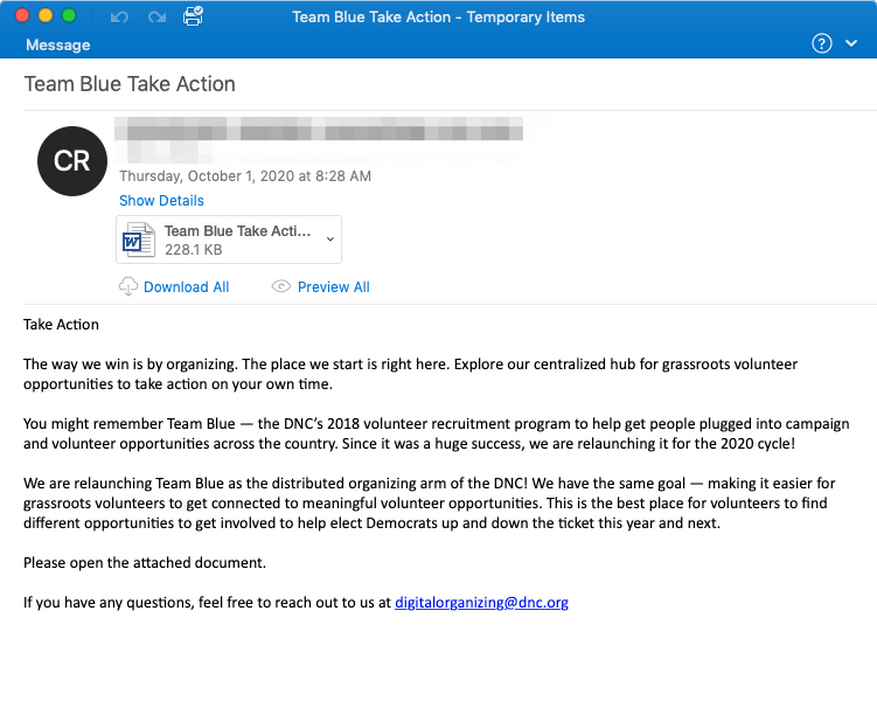

Distribuzione del malware SmokeLoader

Le principali modalità di diffusione di SmokeLoader si basano su spam email, software pirata e keygen. La prima è comune, poiché è molto più semplice e comunque abbastanza efficace. In questo caso, il malware si nasconde nell’allegato – di solito un file MS Word o MS Excel. Quel file contiene macro e se consenti l’esecuzione delle macro come richiesto, si collegherà a un server di comando e riceverà il carico utile (in realtà, solo un SmokeBot). Tuttavia, gli analisti affermano che SmokeLoader appare più spesso attraverso il link malevolo allegato a tale messaggio. Il sito a cui si riferisce il link potrebbe contenere un exploit, in particolare una tecnica di cross-site scripting.

Esempio di spam email. Il file contiene macro maligne

Nascondere il malware all’interno di applicazioni crackate o keygen/hacktool è leggermente più difficile ma ha un potenziale molto più ampio. Poiché l’uso di software non autorizzato è ancora diffuso, molte persone potrebbero essere in pericolo. Non tutte le app crackate contengono malware, ma tutte sono illegali, sia per gli utenti che per i creatori. Usandole, potresti trovarti di fronte a denunce per violazioni di copyright. E essere infettati da malware in questo caso è ancora più spiacevole.

Quando si tratta di infezioni da malware, l’aspetto di SmokeLoader di solito porta all’installazione di varie altre app maligne. I criminali che sono riusciti a creare una botnet offrono poi ad altri distributori di malware di infettare quei computer con qualsiasi cosa vogliano. Questo può essere adware, browser hijacker, spyware, ransomware – non ci sono letteralmente restrizioni. Dietro a una grande quantità di virus, gli esperti di sicurezza informatica spesso perdono l’origine di tutto questo caos, così SmokeLoader rimane indisturbato.

SmokeLoader è offerto come strumento di distribuzione malware su forum

Un caso separato di diffusione, in cui SmokeLoader non agisce come precursore, è la sua combinazione con il ransomware STOP/Djvu. In effetti, il bundle di malware consegnato al dispositivo include i furfanti RedLine e Vidar. Il primo mira alle credenziali bancarie, il secondo alle informazioni sui portafogli criptati. In questo o in un altro modo, Djvu rappresenta una quota significativa nella diffusione di SmokeLoader, poiché è uno dei ransomware più diffusi nella sua categoria.

Come rimuovere SmokeLoader?

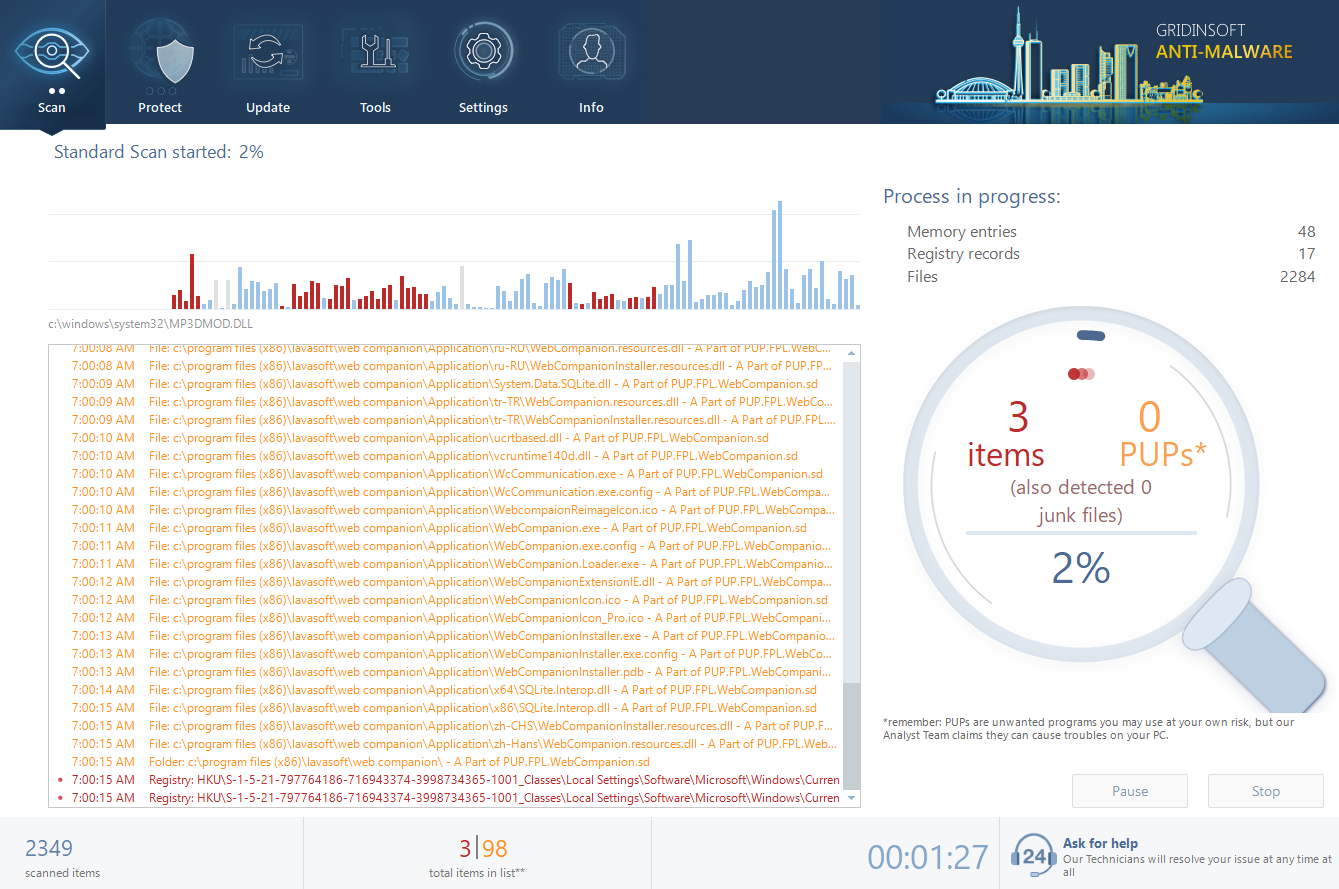

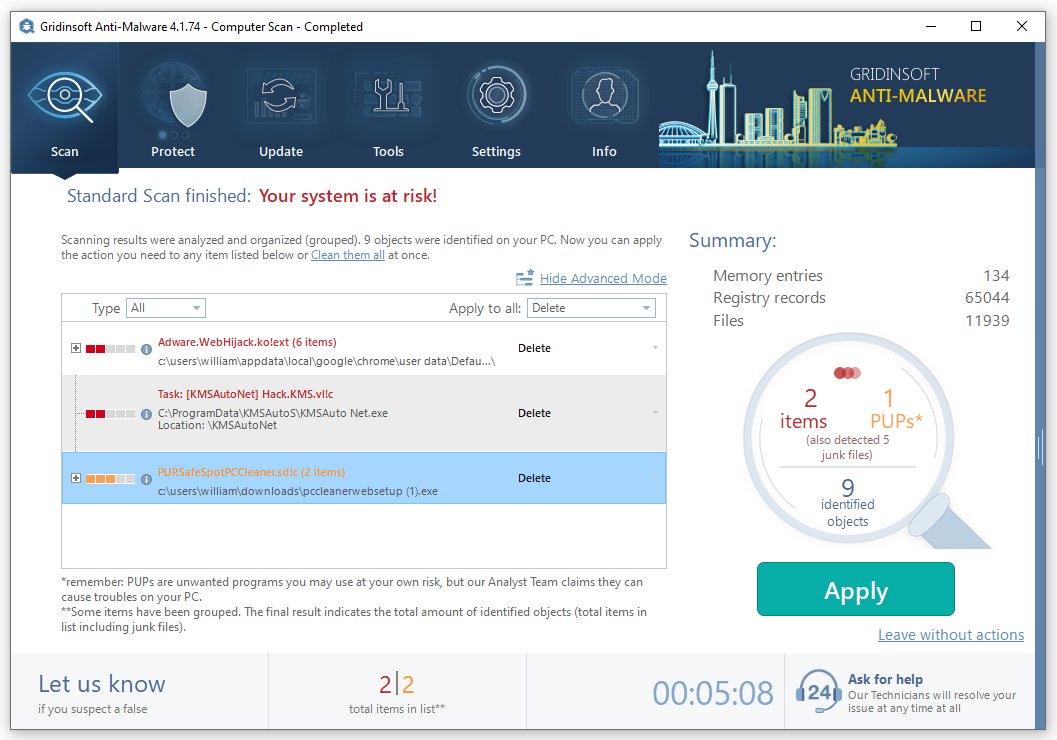

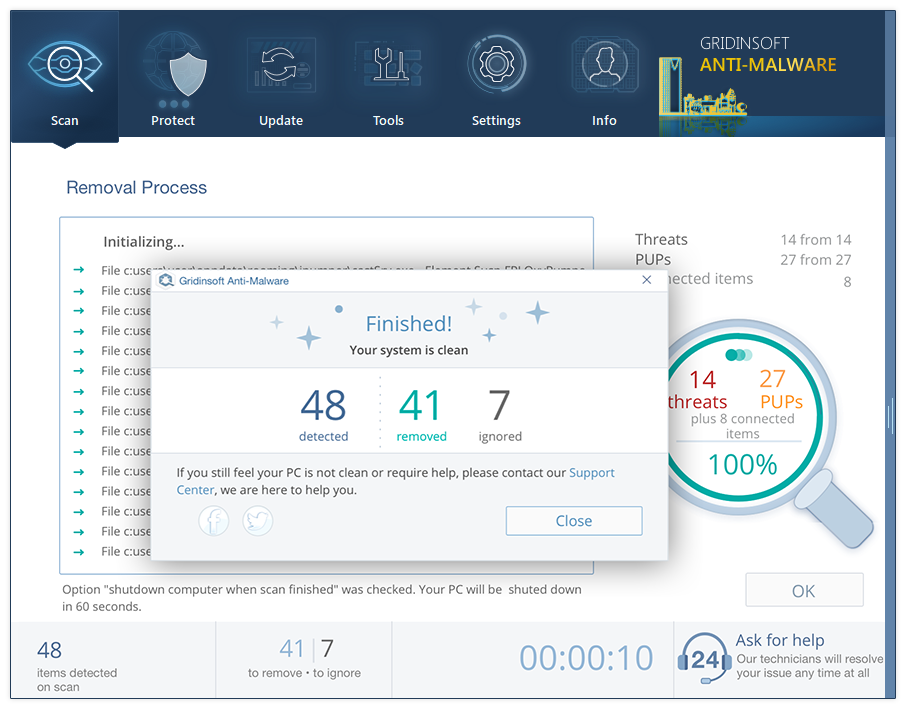

Scarica GridinSoft Anti-Malware[/su_button]Rimuovi i virus con GridinSoft Anti-Malware

SmokeLoader IoC

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |

User Review

( vote) ![]() Inglese

Inglese ![]() Tedesco

Tedesco ![]() Giapponese

Giapponese ![]() Spagnolo

Spagnolo ![]() Portoghese, Brasile

Portoghese, Brasile ![]() Francese

Francese ![]() Turco

Turco ![]() Cinese tradizionale

Cinese tradizionale ![]() Coreano

Coreano ![]() Indonesiano

Indonesiano ![]() Hindi

Hindi