Il malware Vidar appartiene ai cosiddetti “stealers” – un tipo specifico di software maligno che mira a rubare determinati tipi di dati. Può essere distribuito come malware autonomo o insieme ad altri virus diversi. Ad esempio, spesso arriva insieme al ransomware Djvu, permettendo ai criminali di raccogliere ulteriori dati personali. Eseguiamo un’analisi del Vidar stealer e scopriamo quanto sia pericoloso.

What is a Vidar Stealer?

Vidar Stealer è un’applicazione maligna derivata dal suo predecessore, Arkei Stealer, intorno al 2018. La caratteristica principale di qualsiasi stealers è la loro capacità di infiltrarsi furtivamente nel sistema e rubare i dati di tipi predefiniti. Ciò li differenzia dagli spyware, che di solito prendono tutto ciò a cui possono accedere, anche se non c’è un valore reale in queste informazioni. Gli stealers sono diventati un ospite frequente in attacchi informatici, dove agiscono come malware ausiliario, che completa il payload principale.

Vidar mira a rubare informazioni bancarie e su portafogli cripto, così come altre credenziali di accesso, indirizzi IP e cronologia di navigazione. Può scavare efficacemente in Chrome, Opera, browser basati su Chromium e Firefox. Ciò lo rende piuttosto versatile, poiché anche se non ci sono dati bancari o portafogli cripto utilizzati nel sistema, è possibile acquisire tutte le altre informazioni, e viceversa. Vidar si distingue perché mira alle credenziali di connessione FTP/WinSCP, spesso utilizzate dai webmaster e dai lavoratori remoti. Inoltre, può acquisire diverse informazioni dai client di posta, naturalmente se utilizzati nel sistema attaccato. Tuttavia, tali proprietà non sono uniche: diversi altri esempi di questo tipo di malware possono agire in modo flessibile anche loro.

Analisi tecnica del malware Vidar

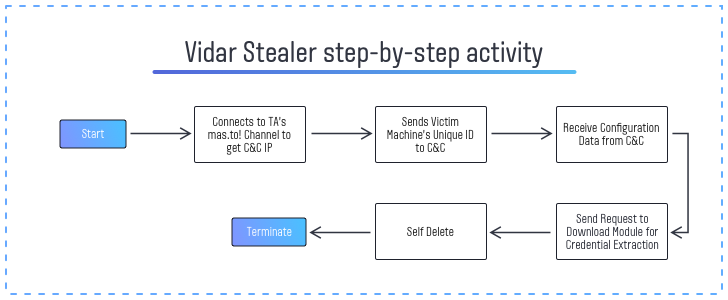

Dopo essere stato iniettato ed eseguito nel sistema di destinazione, Vidar stealer cerca di connettersi al canale nella rete sociale Mastodon. Questa rete pretende di essere un luogo per comunicazioni anonime, ed è almeno meno moderata di altre. Lo stealer cerca di raggiungere il canale hxxps://mas.to/@oleg98 per recuperare l’indirizzo IP di un server di comando e controllo (C&C). Inoltre, assegna un ID univoco per ogni macchina infetta e lo annuncia al centro di comando.

Quando viene stabilita la connessione a C&C, il malware riceve i dati di configurazione. Queste informazioni servono per creare la catena di processi che aiutano il malware iniziale a funzionare. Questi sono Devil.exe (esattamente, il file eseguibile di Vidar), taskkill.exe e timeout.exe. Chiama anche conhost.exe – l’utilità predefinita della console di Windows. Il processo Taskkill.exe è probabilmente responsabile della disattivazione dei processi che potrebbero compromettere la funzionalità del malware. Il processo Timeout.exe interrompe l’esecuzione del malware e lo cancella dal dispositivo dopo la soglia di tempo. Tutti i meccanismi e lo stesso Vidar sono scritti in C++.

Vidar Stealer svolge la maggior parte delle funzioni nell’offerta iniziale, tuttavia, la sua funzionalità di rubare le password viene fornita come un modulo separato. Richiede al C&C di inviarlo una volta ricevuti i dati di configurazione e avviati i processi. Possibilmente, lo scopo di tale manipolazione è quello di rendere il malware più furtivo a meno che i meccanismi di sicurezza non siano disabilitati. I moduli di furto password sono abbastanza facili da rilevare attraverso meccanismi euristici, quindi è meglio ritardarne l’arrivo. Le librerie utilizzate per l’estrazione delle credenziali sono le seguenti:

- freebl3.dll

- mozglue.dll

- msvcp140.dll

- nss3.dll

- softokn3.dll

- cnruntime140.dll

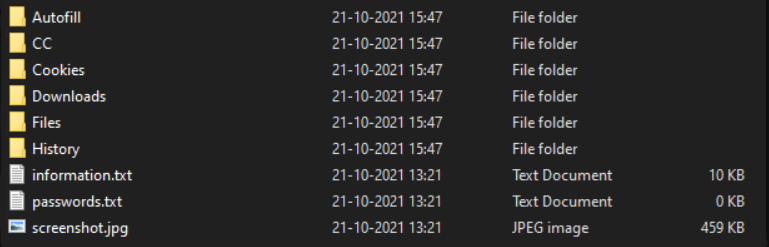

Durante la sua attività, Vidar Stealer crea i dump dei file rubati in attesa del processo di estrazione. Sono memorizzati in cartelle temporanee nella directory C:\ProgramData. Questi dump sono memorizzati come file di testo o, raramente, come archivi zip. Quando il processo è finito, questi file vengono compressi in un unico grande file zip con un nome casuale e inviati a un server di comando e controllo. Tuttavia, non viene applicata alcuna crittografia o password per controllare l’accesso a quell’archivio. Pertanto, una volta intercettato o trovato uno non inviato sul tuo PC, puoi controllare cosa ha ottenuto Vidar Stealer riguardo al tuo PC.

Archivio dei dati raccolti dal ladro Vidar

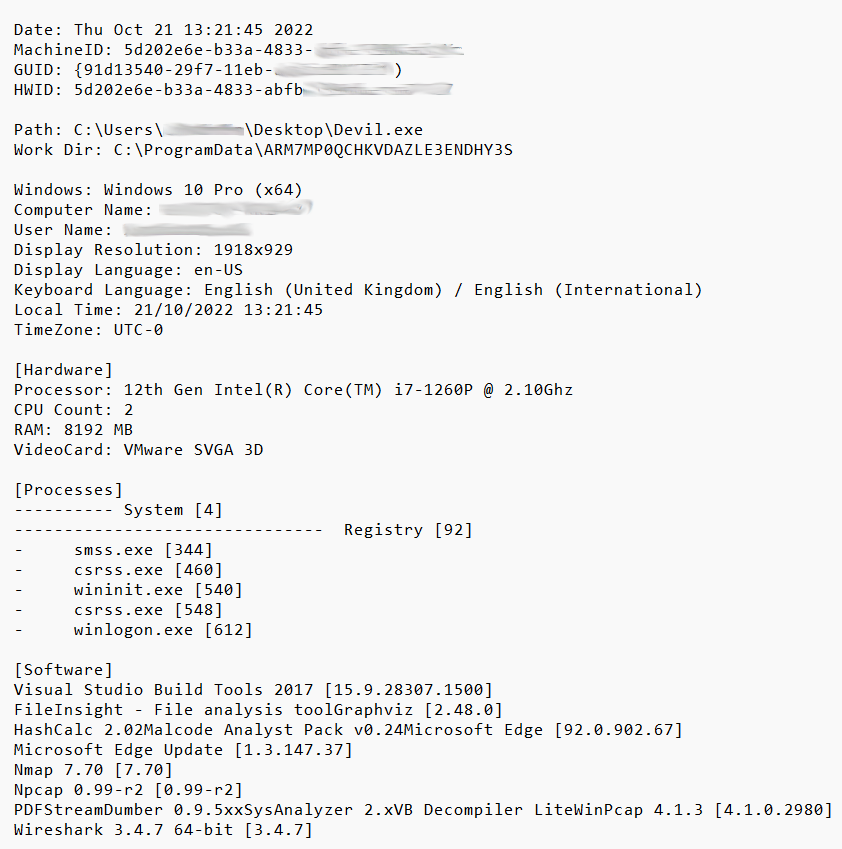

Oltre alle categorie di dati menzionate, Vidar raccoglie anche alcune informazioni di sistema. In particolare, il malware registra il percorso in cui è installato, la data e l’ora dell’operazione, le informazioni sull’hardware e l’elenco del software installato. Quest’ultimo è probabilmente necessario per capire se il computer era reale o una macchina virtuale usata per analizzare il virus. Le macchine virtuali lasciano sempre tracce specifiche nei registri e i dati di output da esse sono probabilmente inutili per i criminali informatici.

Informazioni di sistema acquisite da Vidar

IoC ruba-video

| Indicator | Value | Note |

| Hash | c40c62b978908e0f5112eee4ae7370fb9c4cc1ed7c90a171be89f6fd8c10b376 | File di Vidar Stealer |

| Connection | @[email protected] | Bot nel social network Mastodon che rimanda l’IP C&C |

| C&C address | hxxp[:]//65.100.80[.]190 | Indirizzo IP ricevuto dal bot di cui sopra |

Varianti di Vidar diffuse in natura

- Trojan:Win32/Vidar.PC!MTB

- Trojan:Win32/Vidar.NX!MTB

- PWS:Win32/VidarStealer.MR!MTB

- Trojan:Win32/Vidar.AA!MTB

Diffusione del furto di Vidar

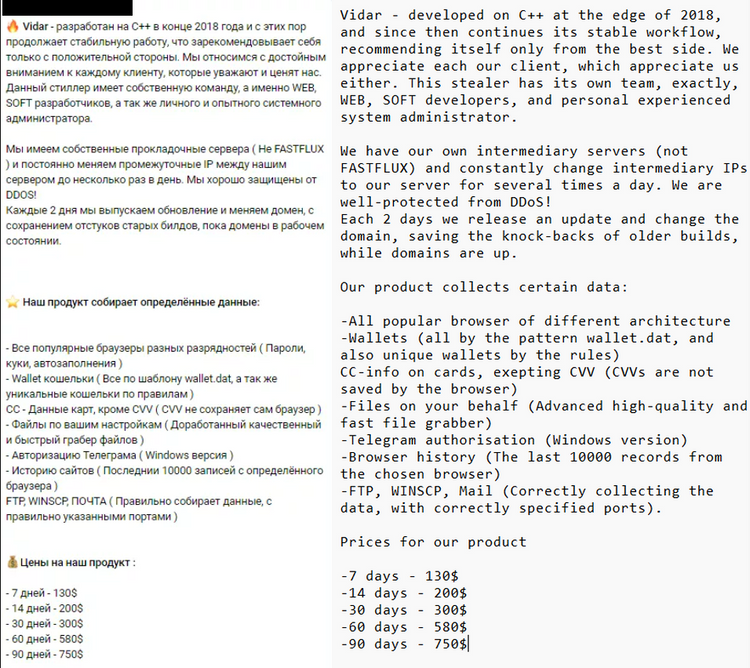

Prima di esaminare i modi in cui arriva sui computer delle vittime, vale la pena controllare i canali attraverso i quali Vidar viene venduto. Oltre ai soliti mercati del Darknet e ai forum hacker, gli sviluppatori di Vidar offrono il loro software attraverso Telegram. Questo messenger è diventato un punto di interesse per diversi criminali nell’ultimo anno, poiché promette maggior anonimato rispetto ai suoi concorrenti. Tuttavia, nessuno può garantire che riceverai qualcosa dopo aver acquistato da questo canale Telegram.

Un’offerta di acquisto di Vidar stealer nel gruppo Telegram

Quando Vidar viene distribuito come malware stand-alone, i suoi canali di diffusione sono abbastanza simili ad altri malware stealer. Il modo più comune è lo spamming tramite email – messaggi che imitano un’azienda genuina, ma contengono elementi dannosi. Nel caso di Vidar Stealer, questi messaggi hanno un file di MS Office allegato alla lettera. Una volta aperto l’allegato, l’utente vedrà l’offerta di abilitare l’esecuzione di macro – e questa azione attiva la consegna del malware.

Raramente, Vidar si diffonde attraverso messaggi su diverse piattaforme di comunicazione, come Facebook, Discord o WhatsApp. Questo approccio richiede di guadagnare la fiducia del destinatario, altrimenti l’efficacia sarà la stessa dello spam via email. In combinazione con un volume di messaggi basso e una protezione più complicata contro le truffe, questi metodi diventano molto meno efficaci.

Oltre alla diffusione autonoma del Vidar stealer, ci sono molti casi in cui questo malware è stato diffuso come parte di un pacchetto malware, insieme al ransomware STOP/Djvu. Negli ultimi mesi, viene distribuito insieme a questo ransomware e fornisce ai malintenzionati fonti aggiuntive di reddito. Poiché non applicano la doppia estorsione, questi dati sono probabilmente in vendita – ci sono abbastanza acquirenti nel Darknet che sarebbero felici di acquistarlo. In questo caso, il Vidar stealer è diventato una sostituzione per l’Azorult spyware – un altro strumento usato dai malfattori per acquisire alcuni dati personali. La congiunzione con il ransomware Djvu ha una grande quota nel numero complessivo di infezioni Vidar.

Che cos’è il ransomware STOP/Djvu?

STOP/Djvu ransomware è un prodotto di un gruppo di criminali informatici omonimo. Viene offerto come ransomware-as-a-service e attacca esclusivamente individui. Apparso intorno al 2019, è diventato presto un leader, conquistando oltre il 75% di tutti gli attacchi ransomware su utenti individuali nel 2020. Un tale successo è il risultato di affiliati esperti, campagne di diffusione ampiamente mirate e software ben fatto. È famoso per avere un meccanismo di ripacchettizzazione unico che cambia le sezioni dei file in modo tale che sia impossibile rilevarlo con un meccanismo basato sulla firma. Al giorno d’oggi, ha difficoltà a trovare un nuovo modo di distribuzione, specialmente quelli che possono potenzialmente fornire tassi di infezione alti come in passato.

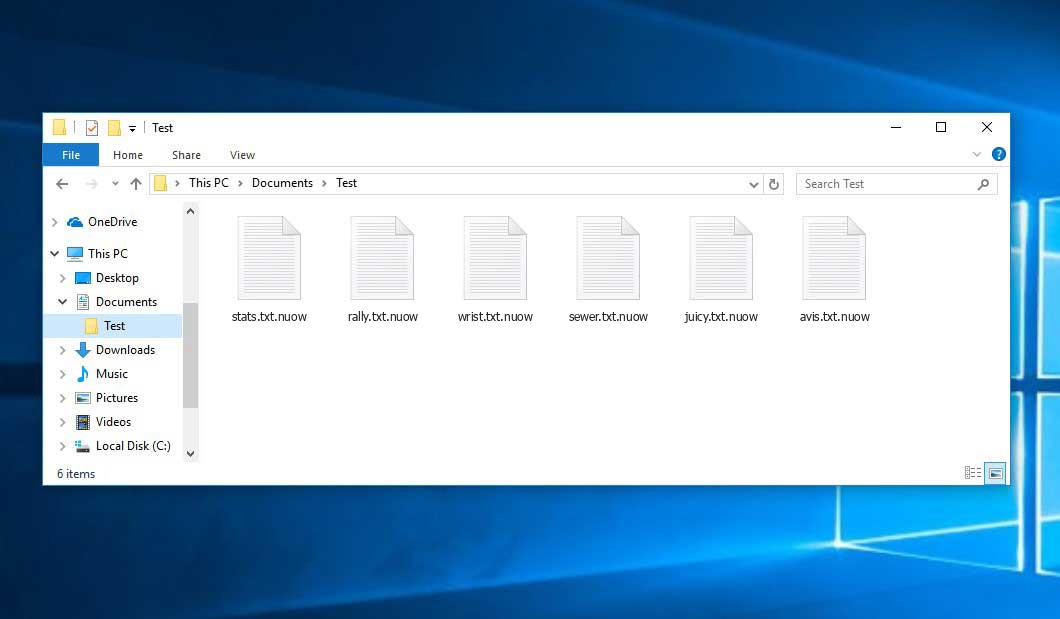

File criptati dal ransomware Djvu (variante NUOW)

Come proteggersi dal malware stealer?

I programmi di furto dati, come gli spyware, si basano sulla loro furtività all’interno del sistema infetto. Non cambiano molto le cose e raramente interrompono il flusso di lavoro del sistema quando agiscono singolarmente. Pertanto, è meglio limitare al minimo le loro possibilità di entrare. Concentriamoci su questo e vediamo cosa ti aiuterà a evitare questo malware.

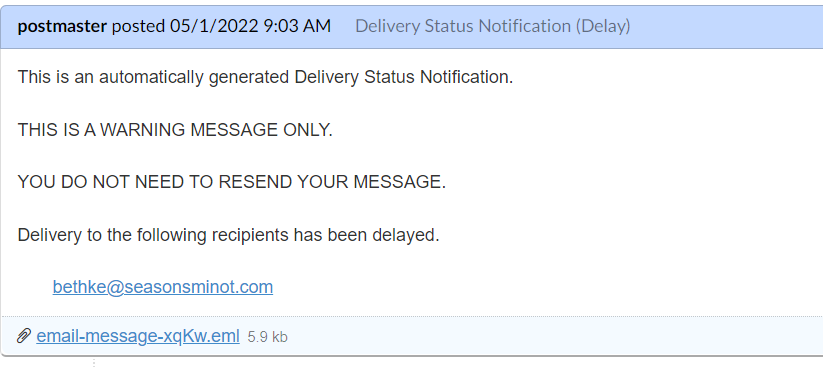

Non fidarti mai degli allegati email. Come ho descritto sopra, la maggior parte degli attacchi del malware Vidar sono collegati allo spam email. Interagire con il contenuto di questi messaggi, che sia un link verso un sito terzo o un file allegato, è una pessima idea. Fortunatamente, sono abbastanza facili da rilevare – dall’indirizzo del mittente e dal testo strano con contenuti inaspettati. Verificare questi due segni ti aiuterà a eliminare la maggior parte delle email truffa.

Il tipico esempio di e-mail esca. Il file allegato contiene malware

Evita il contenuto pirata. Ciò riguarda maggiormente il ransomware Djvu, che spesso viene accompagnato da Vidar stealer. La maggior parte dei siti che ti offrono giochi o film piratati ti assicureranno che sono privi di malware. Solo rari casi sono puliti, anche se non tutti contengono ransomware. Tuttavia, non c’è nulla di piacevole nell’ottenere malware sul tuo computer, così come nell’affrontare cause legali per la violazione del diritto d’autore.

Utilizza un software antimalware affidabile. In ultima analisi, dovresti avere una soluzione di sicurezza ben fatta che possa individuare ed eliminare efficacemente qualsiasi malware dal tuo computer. GridinSoft Anti-Malware sarà la scelta migliore per questo scopo, in quanto dispone di un meccanismo di rilevamento perfetto composto da 3 elementi. Inoltre, è molto leggero: non sentirai alcun carico sul sistema quando viene eseguito in background. Durante una prova gratuita di 6 giorni, sarai in grado di testare tutte le funzionalità che offre.

User Review

( vote) ![]() Inglese

Inglese ![]() Tedesco

Tedesco ![]() Giapponese

Giapponese ![]() Spagnolo

Spagnolo ![]() Portoghese, Brasile

Portoghese, Brasile ![]() Francese

Francese ![]() Turco

Turco ![]() Cinese tradizionale

Cinese tradizionale ![]() Coreano

Coreano ![]() Indonesiano

Indonesiano ![]() Hindi

Hindi