Il virus Egfg è una famiglia STOP/DJVU di infezioni di tipo ransomware. Questo virus crittografa i tuoi file (video, foto, documenti) che possono essere monitorati da una specifica estensione “.egfg”. Utilizza un metodo di crittografia forte, che rende impossibile calcolare la chiave in alcun modo.

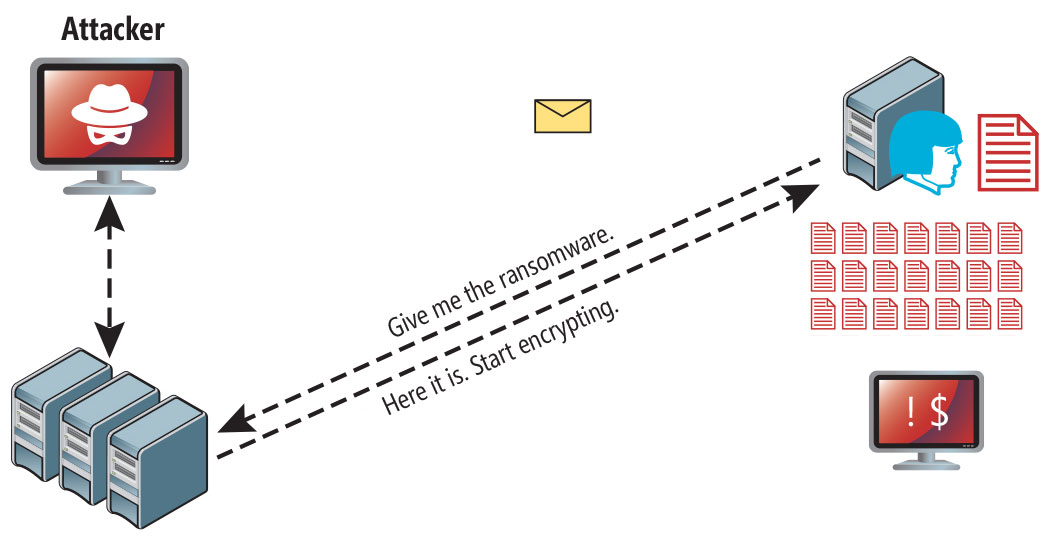

Egfg utilizza una chiave univoca per ogni vittima, con un’eccezione:

- Se Egfg non riesce a stabilire una connessione al proprio server di comando e controllo (Server C&C) prima di avviare il processo di crittografia, utilizza la chiave offline. Questa chiave è la stessa per tutte le vittime e consente di decrittografare i file crittografati durante un attacco ransomware.

Ho raccolto una raccolta completa di tutte le possibili soluzioni, suggerimenti e pratiche per neutralizzare il virus Egfg e decrittare i file. In alcuni casi, è facile recuperare i file. E a volte è semplicemente impossibile.

Esistono diversi metodi universali per il recupero di file .egfg crittografati, che verranno illustrati di seguito. È fondamentale leggere attentamente l’intero manuale di istruzioni e assicurarsi di capirlo tutto. Non saltare alcun passaggio. Ognuno di questi passaggi è molto importante e deve essere completato da te.

Egfg virus?

☝️ Egfg può essere correttamente identificato come virus di tipo ransomware STOP/DJVU.

Egfg

🤔 Egfg virus è un ransomware che ha origine dalla famiglia DJVU/STOP. Il suo scopo principale è crittografare i file che sono importanti per te. Dopo che il virus ransomware chiede alle sue vittime una tassa di riscatto ($490-$980) in BitCoin.

Il ransomware Egfg è un tipo specifico di minaccia che crittografa i tuoi file e quindi ti costringe a pagare per ripristinarli. Tieni presente che la famiglia Djvu/STOP ransomware è stata rivelata e scoperta per la prima volta dall’analista di virus Michael Gillespie.

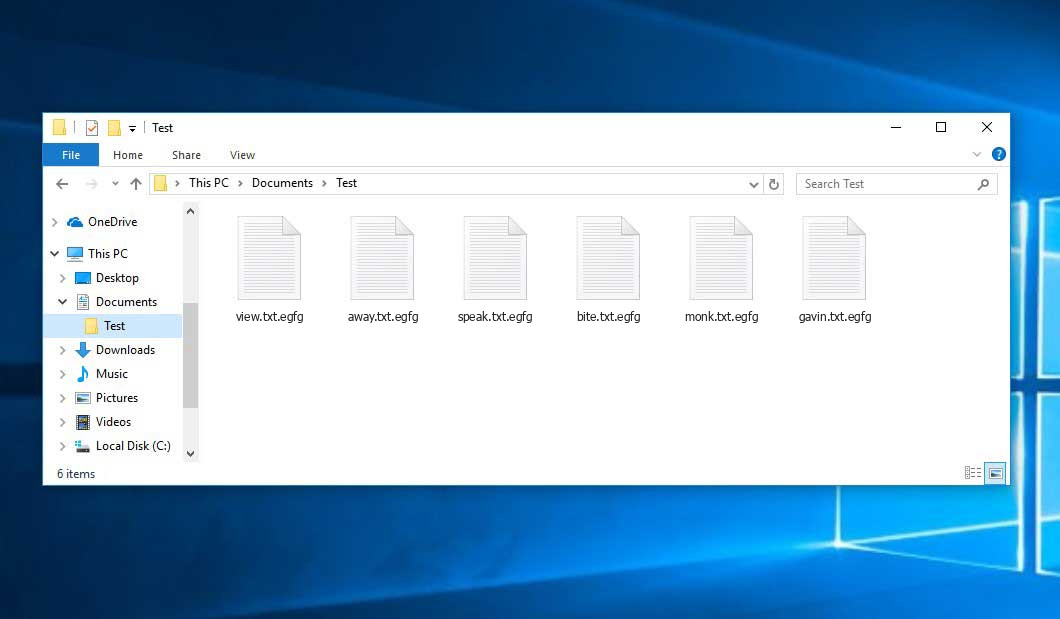

Il virus Egfg è sostanzialmente simile ad altri ransomware DJVU come: Xcvf, Bbnm , Sijr. Questo virus crittografa tutti i tipi di file più diffusi e aggiunge la propria estensione “.egfg” a tutti i file. Ad esempio, il file “1.jpg”, verrà modificato in “1.jpg.egfg“. Non appena la crittografia è completata, il virus rilascia uno speciale file di testo “_readme.txt” e lo inserisce in tutte le cartelle che contengono i file modificati.

L’immagine sotto dà una visione chiara di come appaiono i file con estensione “.egfg”:

| Nome | Virus Egfg |

| Famiglia ransomware1 | DJVU/STOP2 ransomware |

| Estensione | .egfg |

| Nota ransomware | _readme.txt |

| Riscatto | Da $ 490 a $ 980 (in Bitcoin) |

| Contatta | [email protected], [email protected] |

| Rilevamento3 | Worm.VB, MSIL/Agent.AD, MSIL/Filecoder.AQG |

| Sintomi |

|

| Strumento di correzione | Per rimuovere possibili infezioni da malware, scansiona il tuo PC: Prova gratuita di 6 giorni disponibile. |

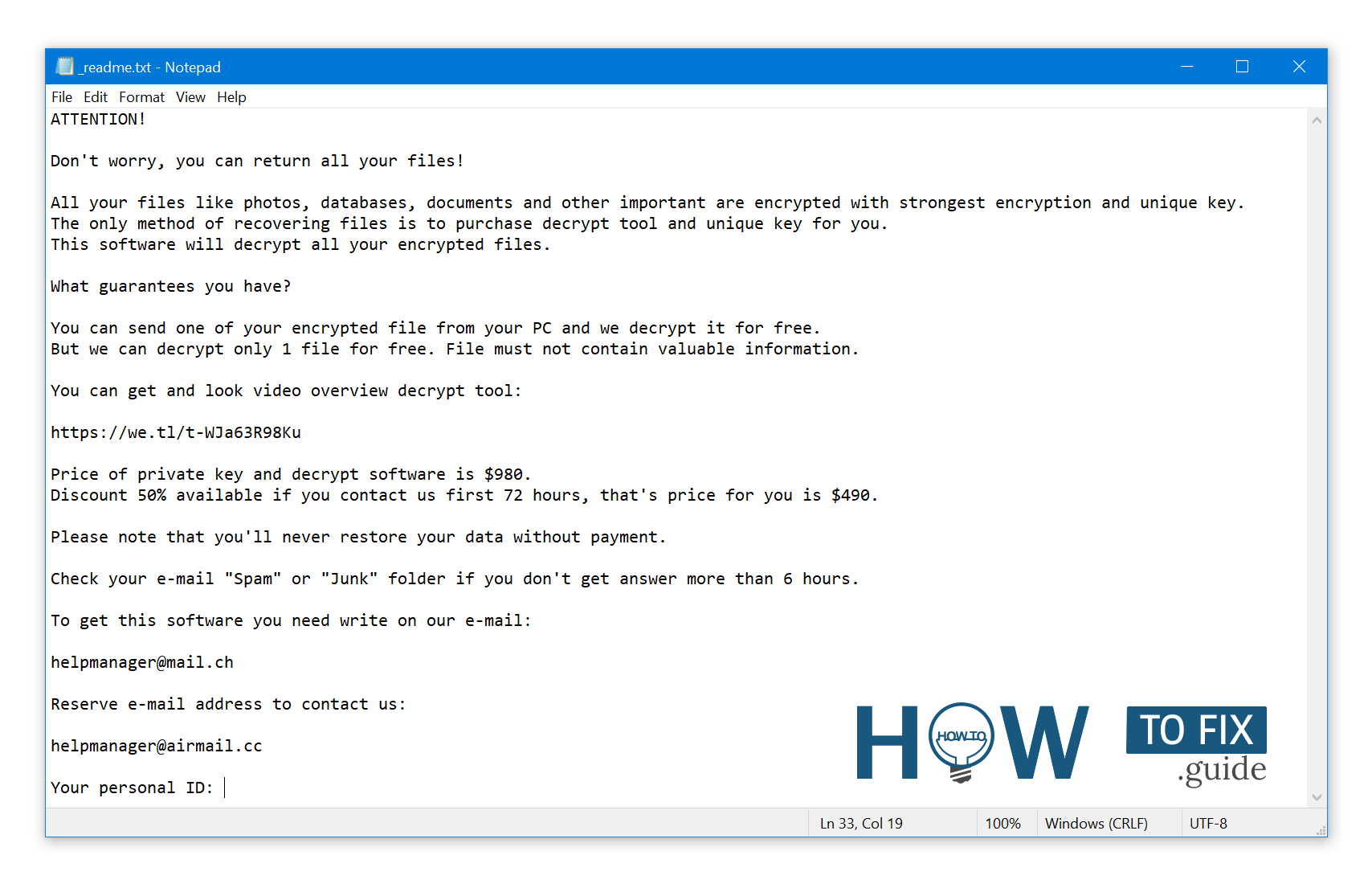

Questo messaggio che chiede il pagamento è per recuperare i file tramite la chiave di decrittazione:

_readme.txt (STOP/DJVU Ransomware) – L’avviso spaventoso che chiede agli utenti di pagare il riscatto per decifrare i dati codificati contiene questi avvertimenti frustranti

Il ransomware Egfg arriva come un insieme di processi che hanno lo scopo di eseguire diverse attività sul computer di una vittima. Uno dei primi ad essere lanciato è winupdate.exe, un processo complicato che visualizza un falso prompt di aggiornamento di Windows durante l’attacco. Questo ha lo scopo di convincere la vittima che un improvviso rallentamento del sistema è causato da un aggiornamento di Windows. Tuttavia, allo stesso tempo, il ransomware esegue un altro processo (di solito denominato da quattro caratteri casuali) che avvia la scansione del sistema per i file di destinazione e la crittografia. Successivamente, il ransomware elimina le copie shadow del volume dal sistema utilizzando il seguente comando CMD:

vssadmin.exe Delete Shadows /All /Quiet

Una volta eliminato, diventa impossibile ripristinare lo stato precedente del computer utilizzando i punti di ripristino del sistema. Il fatto è che gli operatori di ransomware si stanno sbarazzando di qualsiasi metodo basato sul sistema operativo Windows che potrebbe aiutare la vittima a ripristinare i file gratuitamente. Inoltre, i truffatori modificano il file HOSTS di Windows aggiungendo un elenco di domini e mappandoli all’IP localhost. Di conseguenza, la vittima incontrerà un errore DNS_PROBE_FINISHED_NXDOMAIN quando accede a uno dei siti Web bloccati.

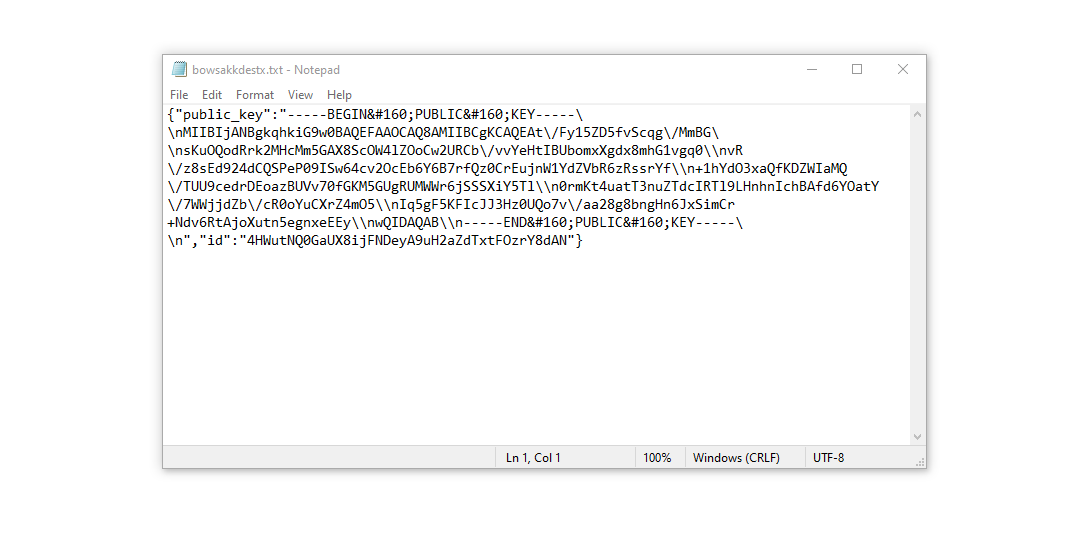

Abbiamo notato che il ransomware tenta di bloccare i siti Web che pubblicano varie guide pratiche per gli utenti di computer. È evidente che limitando domini specifici, i truffatori cercano di impedire alla vittima di accedere a informazioni pertinenti e utili relative agli attacchi ransomware online. Il virus salva anche due file di testo sul computer della vittima che forniscono dettagli relativi all’attacco: la chiave di crittografia pubblica e l’ID personale della vittima. Questi due file sono chiamati bowsakkdestx.txt e PersonalID.txt.

Dopo tutte queste modifiche, il malware non si ferma. Le varianti di STOP/DJVU tendono a rilasciare Trojan AZORULT per il furto di password sui sistemi compromessi. Questa minaccia ha un lungo elenco di funzionalità, come ad esempio:

- Rubare login/password di Steam, Telegram, Skype;

- Rubare portafogli di criptovaluta;

- Scaricare malware sul computer ed eseguirlo;

- Rubare cookie del browser, password salvate, cronologia di navigazione e altro;

- Visualizzazione e manipolazione di file sul computer della vittima;

- Consentire agli hacker di eseguire altre attività in remoto sul computer della vittima.

L’algoritmo di crittografia utilizzato dal virus DJVU/STOP è AES-256. Quindi, se i tuoi dati sono stati crittografati con una chiave di decrittazione online, che è totalmente unica. La triste realtà è che è impossibile decrittografare i file senza la chiave univoca.

Nel caso in cui Egfg abbia funzionato in modalità online, è impossibile accedere alla chiave AES-256. È memorizzato su un server distante di proprietà dei criminali che promuovono il virus Egfg.

Per ricevere la chiave di decrittazione il pagamento dovrebbe essere di $980. Per ottenere i dettagli del pagamento, le vittime sono incoraggiate dal messaggio a contattare i truffatori via e-mail ([email protected]).

Il messaggio del ransomware riporta le seguenti informazioni:

ATTENTION! Don't worry, you can return all your files! All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key. The only method of recovering files is to purchase decrypt tool and unique key for you. This software will decrypt all your encrypted files. What guarantees you have? You can send one of your encrypted file from your PC and we decrypt it for free. But we can decrypt only 1 file for free. File must not contain valuable information. You can get and look video overview decrypt tool: https://we.tl/t-WJa63R98Ku Price of private key and decrypt software is $980. Discount 50% available if you contact us first 72 hours, that's price for you is $490. Please note that you'll never restore your data without payment. Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours. To get this software you need write on our e-mail: [email protected] Reserve e-mail address to contact us: [email protected] Your personal ID: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Non pagare per Egfg!

Per favore, prova a utilizzare i backup disponibili o lo strumento Decrypter

Il file _readme.txt indica anche che i proprietari del computer devono mettersi in contatto con i rappresentanti di Egfg durante 72 ore a partire dal momento in cui i file sono stati crittografati. A condizione di essere contattati entro 72 ore, agli utenti verrà concesso uno sconto del 50%. Quindi l’importo del riscatto sarà ridotto al minimo fino a $ 490). Eppure, stai lontano dal pagare il riscatto!

Consiglio vivamente di non contattare queste frodi e di non pagare. Una delle soluzioni più vere per recuperare i dati persi – semplicemente usando i backup disponibili, oppure usa Decrypter strumento.

La particolarità di tutti questi virus applica un insieme simile di azioni per generare la chiave di decrittazione univoca per recuperare i dati cifrati.

Pertanto, a meno che il ransomware non sia ancora in fase di sviluppo o non possieda alcuni difetti difficili da rilevare, il ripristino manuale dei dati cifrati è una cosa che non puoi eseguire. L’unica soluzione per prevenire la perdita dei tuoi preziosi dati è eseguire regolarmente backup dei tuoi file cruciali.

Nota che anche se mantieni questi backup regolarmente, dovrebbero essere messi in una posizione specifica senza bighellonare, senza essere collegati alla tua workstation principale.

Ad esempio, il backup può essere conservato sull’unità flash USB o su un disco rigido esterno alternativo. Facoltativamente, puoi fare riferimento all’aiuto dell’archiviazione delle informazioni online (cloud).

Inutile dire che quando mantieni i tuoi dati di backup sul tuo dispositivo comune, potrebbero essere cifrati in modo simile così come altri dati.

Per questo motivo, individuare il backup sul computer principale non è sicuramente un’idea saggia.

Come sono stato contagiato?

Il ransomware ha vari metodi da incorporare nel tuo sistema. Ma non importa quale metodo abbia avuto luogo nel tuo caso.

Attacco di virus Egfg a seguito di un tentativo di phishing riuscito.

- installazione nascosta insieme ad altre app, in particolare le utility che funzionano come freeware o shareware;

- collegamento dubbio nelle e-mail di spam che portano al programma di installazione del virus

- risorse di hosting gratuito online;

- utilizzo di risorse peer-to-peer (P2P) illegali per scaricare software piratato.

Ci sono stati casi in cui il virus Egfg è stato camuffato da uno strumento legittimo, ad esempio, nei messaggi che richiedono l’avvio di alcuni software indesiderati o aggiornamenti del browser. Questo è in genere il modo in cui alcune frodi online mirano a costringerti a installare manualmente il ransomware Egfg, facendoti effettivamente partecipare direttamente a questo processo.

Sicuramente, l’avviso di aggiornamento fasullo non indicherà che stai per iniettare effettivamente il virus. Questa installazione sarà nascosta sotto alcuni avvisi che menzionano che dovresti aggiornare Adobe Flash Player o qualche altro programma dubbioso di sorta.

Naturalmente, anche le app crackate rappresentano il danno. L’utilizzo di P2P è illegale e può comportare l’iniezione di malware gravi, incluso il ransomware Egfg.

Per riassumere, cosa puoi fare per evitare l’iniezione del ransomware Egfg nel tuo dispositivo? Anche se non esiste una garanzia al 100% per evitare che il tuo PC si danneggi, ci sono alcuni suggerimenti che voglio darti per prevenire la penetrazione di Egfg. Devi essere cauto durante l’installazione di software gratuito oggi.

Assicurati di leggere sempre cosa offrono gli installatori oltre al programma gratuito principale. Evita di aprire allegati e-mail dubbi. Non aprire file da destinatari sconosciuti. Naturalmente, il tuo attuale programma di sicurezza deve essere sempre aggiornato.

Il malware non parla apertamente di se stesso. Non sarà menzionato nell’elenco dei tuoi programmi disponibili. Tuttavia, verrà mascherato da alcuni processi dannosi in esecuzione regolarmente in background, a partire dal momento in cui avvii il PC.

Come rimuovere il virus Egfg?

Oltre a codificare i file di una vittima, l’infezione Egfg ha anche iniziato a installare lo Azorult Spyware sul sistema per rubare credenziali dell’account, portafogli di criptovaluta, file desktop e altro ancora.4

Motivi per cui consiglierei GridinSoft5

Non c’è modo migliore per riconoscere, rimuovere e prevenire il ransomware che utilizzare un software anti-malware di GridinSoft6.

Scarica lo strumento di rimozione.

Puoi scaricare GridinSoft Anti-Malware facendo clic sul pulsante qui sotto:

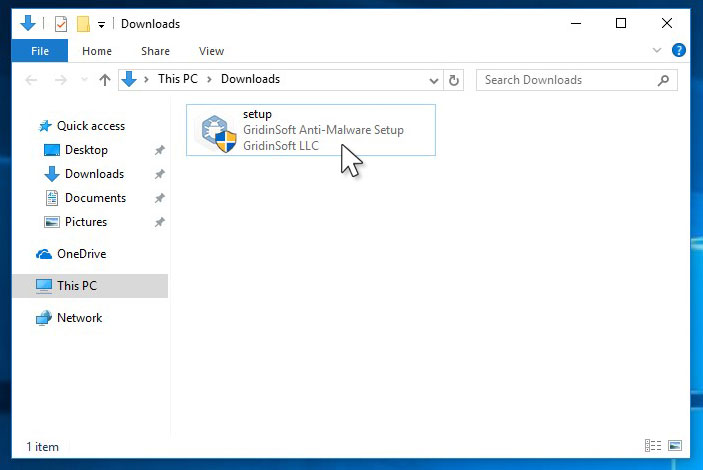

Esegui il file di installazione.

Al termine del download del file di installazione, fai doppio clic sul file setup-antimalware-fix.exe per installare GridinSoft Anti-Malware sul tuo PC.

Un Controllo dell’account utente che ti chiede di consentire a GridinSoft Anti-Malware di apportare modifiche al tuo dispositivo. Quindi, dovresti fare clic su “Sì” per continuare con l’installazione.

Premi il pulsante “Installa”.

Una volta installato, Anti-Malware verrà eseguito automaticamente.

Wait for complete.

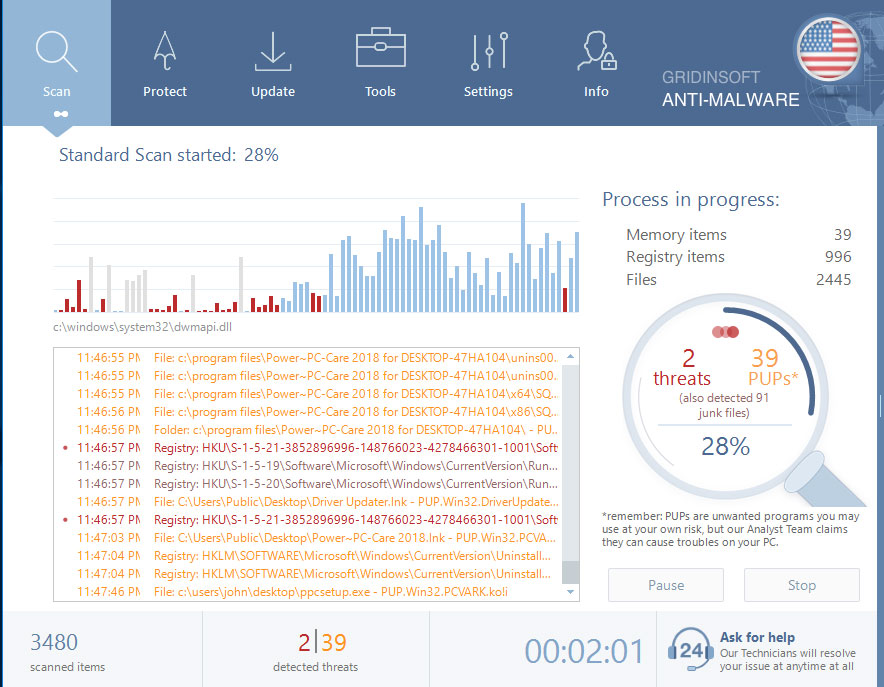

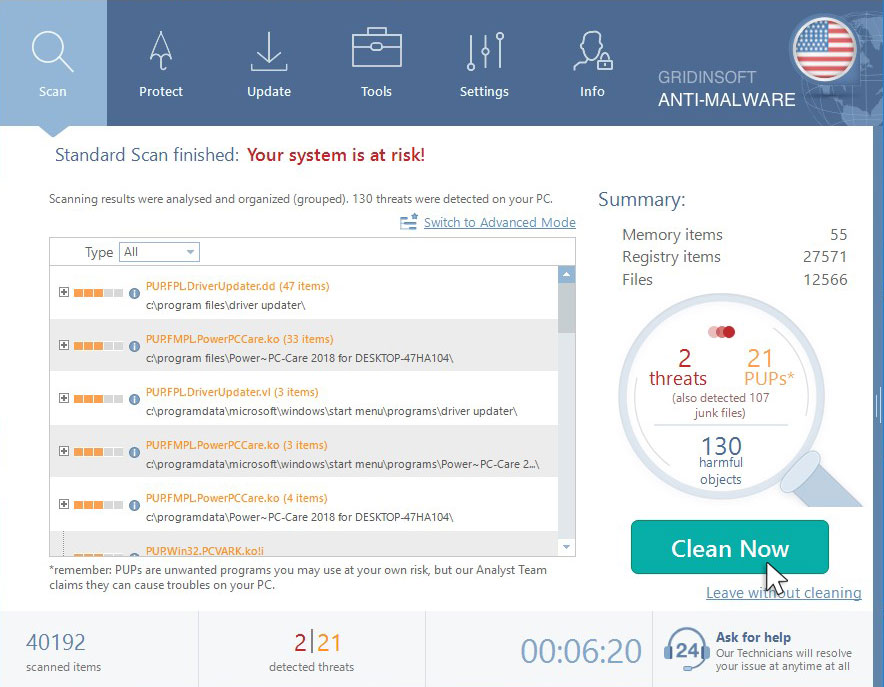

GridinSoft Anti-Malware avvierà automaticamente la scansione del sistema alla ricerca di infezioni Egfg e altri programmi dannosi. Questo processo può richiedere 20-30 minuti, quindi ti suggerisco di controllare periodicamente lo stato del processo di scansione.

Fare clic su “Pulisci ora”.

Al termine della scansione, vedrai l’elenco delle infezioni rilevate da GridinSoft Anti-Malware. Per rimuoverli, fai clic sul pulsante “Pulisci ora” nell’angolo destro.

Trojan Killer per istanze speciali

In alcuni casi, il ransomware Egfg può bloccare l’esecuzione dei file di installazione di diversi programmi anti-malware. In questa situazione, è necessario utilizzare l’unità rimovibile con uno strumento antivirus preinstallato.

C’è un numero davvero limitato di strumenti di sicurezza che possono essere impostati sulle unità USB e gli antivirus che possono farlo nella maggior parte dei casi richiedono una licenza piuttosto costosa. Per questo esempio, posso consigliarti di utilizzare un’altra soluzione di GridinSoft – Trojan Killer Portable. Ha una modalità di prova gratuita di 14 giorni che offre tutte le funzionalità della versione a pagamento 7. Questo termine sarà sicuramente sufficiente al 100% per eliminare il malware.

Come decifrare i file .egfg?

Soluzione di ripristino per “file .egfg” di grandi dimensioni

Prova a rimuovere l’estensione .egfg su alcuni file BIG e ad aprirli. O il ransomware Egfg ha letto e non ha crittografato il file, oppure si è verificato un bug e non ha aggiunto il filemarker. Se i tuoi file sono molto grandi (2 GB +), è molto probabile che sia quest’ultimo. Per favore, fammi sapere nei commenti se funzionerà per te.

Le estensioni più recenti sono state rilasciate verso la fine di agosto 2019 dopo che i criminali hanno apportato modifiche. Ciò include Xcvf, Bbnm, Sijr, ecc.

A causa delle modifiche apportate dai criminali, STOPDecrypter non è più supportato. È stato rimosso e sostituito con Emsisoft Decryptor per STOP Djvu Ransomware sviluppato da Emsisoft e Michael Gillespie.

Puoi scaricare lo strumento di decrittazione gratuito qui: Decryptor per STOP Djvu.

Scarica ed esegui lo strumento di decrittazione.

Inizia a scaricare lo strumento di decrittazione.

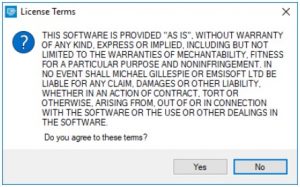

Assicurati di avviare l’utilità di decrittazione come amministratore. È necessario accettare i termini di licenza che verranno visualizzati. A tal fine, fare clic sul pulsante “Sì“:

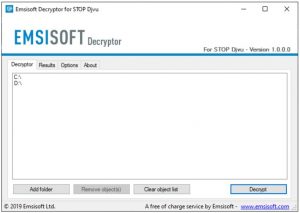

Non appena accetti i termini della licenza, viene visualizzata l’interfaccia utente principale del decryptor:

Seleziona le cartelle per la decrittazione.

In base alle impostazioni predefinite, il decryptor popolerà automaticamente le posizioni disponibili per decrittografare le unità attualmente disponibili (quelle connesse), comprese le unità di rete. È possibile selezionare posizioni extra (opzionali) con l’aiuto del pulsante “Aggiungi”.

I decryptor normalmente suggeriscono diverse opzioni considerando la specifica famiglia di malware. Le opzioni attualmente possibili sono presentate nella scheda Opzioni e possono essere attivate o disattivate lì. Di seguito è possibile trovare un elenco dettagliato delle Opzioni attualmente attive.

Fare clic sul pulsante “Decrittografa”.

Non appena aggiungi tutte le posizioni desiderate per la decrittazione nell’elenco, fai clic sul pulsante “Decrittografa” per avviare la procedura di decrittazione.

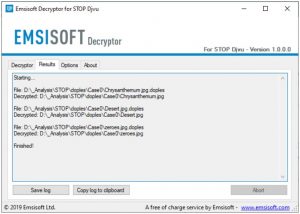

Nota che la schermata principale potrebbe trasformarti in una visualizzazione di stato, che ti informa del processo attivo e delle statistiche di decrittazione dei tuoi dati:

Il decryptor ti avviserà non appena la procedura di decrittazione sarà completata. Se hai bisogno del report per i tuoi documenti personali, puoi salvarlo scegliendo il pulsante “Salva registro”. Nota che è anche possibile copiarlo direttamente negli appunti e incollarlo in e-mail o messaggi qui, se necessario.

Emsisoft Decryptor potrebbe visualizzare messaggi diversi dopo un tentativo fallito di ripristinare i file egfg:

✓Errore: impossibile decrittografare il file con ID: [il tuo ID]

✓ Nessuna chiave per l’ID online della nuova variante: [il tuo ID]

Avviso: questo ID sembra essere un ID online, la decrittazione è impossibile

✓ Risultato: nessuna chiave per la nuova variante ID offline: [example ID]

Questo ID sembra essere un ID offline. La decrittazione potrebbe essere possibile in futuro.

Possono essere necessarie alcune settimane o mesi prima che la chiave di decrittazione venga trovata e caricata nel decrittografo. Segui gli aggiornamenti riguardanti le versioni DJVU decifrabili qui.

✓ Impossibile risolvere il nome remoto

Come ripristinare i file .egfg?

In alcuni casi il ransomware Egfg non è fatale per i tuoi file…

La funzione successiva del meccanismo di crittografia ransomware Egfg è: crittografa ogni file byte per byte, quindi salva una copia del file, eliminando (e non sovrascrivendo!) il file originale. Pertanto, le informazioni sulla posizione del file sul disco fisico vengono perse, ma il file originale non viene eliminato dal disco fisico. La cella, o il settore in cui è stato archiviato questo file, può ancora contenere questo file, ma non è elencato dal file system e può essere sovrascritto dai dati che sono stati caricati su questo disco dopo l’eliminazione. Quindi, è possibile recuperare i file utilizzando un software speciale.

Comunque, dopo aver realizzato che si trattava di un algoritmo online, è impossibile recuperare i miei file crittografati. Avevo anche collegato il mio disco di backup al momento del virus, e anche questo era infetto, o almeno così pensavo. Ogni cartella all’interno della mia unità di backup è stata infettata ed è stata crittografata. Tuttavia, nonostante la perdita di alcuni file importanti, ho recuperato quasi l’80% del mio spazio di archiviazione da 2 TB.

Quando ho iniziato a esaminare le cartelle, ho notato la nota di riscatto readme.txt in ogni cartella. Ho aperto alcune cartelle e ho scoperto che tutti i file che non erano in una sottocartella all’interno di quella cartella erano stati crittografati. Tuttavia, ho trovato un difetto e un barlume di speranza quando sono entrato nelle sottocartelle in altre cartelle e ho scoperto che questi file non erano stati crittografati. Ogni cartella all’interno delle mie unità c e d, comprese le sottocartelle, era stata crittografata, ma non era il caso dell’unità di backup. La creazione di sottocartelle all’interno di una cartella ha salvato l’80% dei miei dati.

Come ho detto, credo che questa sia solo una piccola scappatoia su un’unità di backup. Da allora ho trovato un ulteriore 10% dei miei dati su un altro disco rigido su un altro PC. Quindi il mio consiglio è se usi un’unità di backup, crea sottocartelle. Sono stato fortunato, immagino. Ma sono stato anche sfortunato che il virus abbia colpito mentre stavo trasferendo alcuni file dal mio backup.

Spero che questo possa aiutare altre persone nella mia situazione.

Jamie NewlandRecuperare i tuoi file con PhotoRec

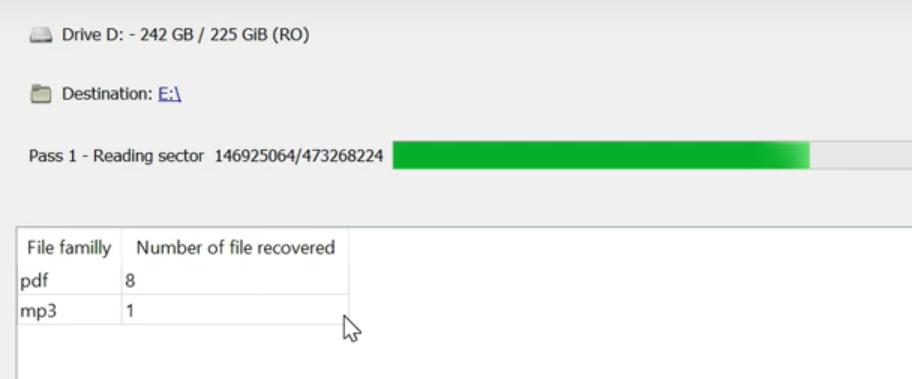

PhotoRec è un programma open source, originariamente creato per il recupero di file da dischi danneggiati o per il recupero di file nel caso in cui vengano eliminati. Tuttavia, con il passare del tempo, questo programma ha ottenuto la capacità di recuperare i file di 400 estensioni diverse. Quindi, può essere utilizzato per il recupero dei dati dopo l’attacco ransomware

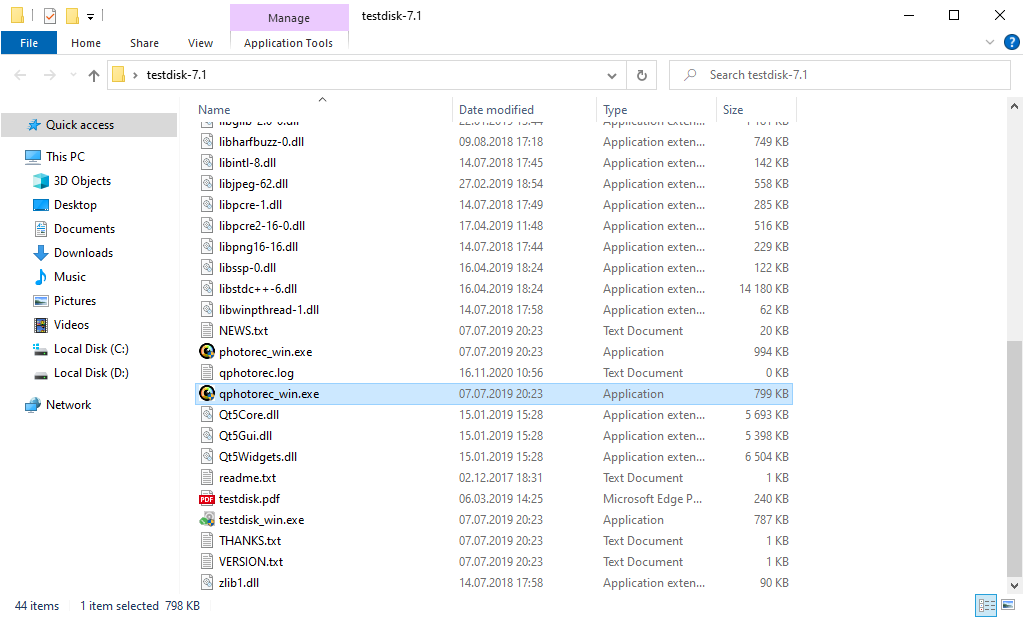

All’inizio, devi scaricare questa app. È gratuito al 100%, ma lo sviluppatore afferma che non vi è alcuna garanzia che i tuoi file verranno recuperati. PhotoRec è distribuito in un pacchetto con un’altra utility dello stesso sviluppatore: TestDisk. L’archivio scaricato avrà il nome TestDisk, ma non preoccuparti. I file PhotoRec sono proprio all’interno.

Per aprire PhotoRec, devi trovare e aprire il file “qphotorec_win.exe”. Non è richiesta alcuna installazione: questo programma ha tutti i file di cui ha bisogno all’interno dell’archivio, quindi puoi inserirlo nella tua unità USB e provare ad aiutare i tuoi amici/genitori/chiunque sia stato attaccato da DJVU/STOP ransomware.

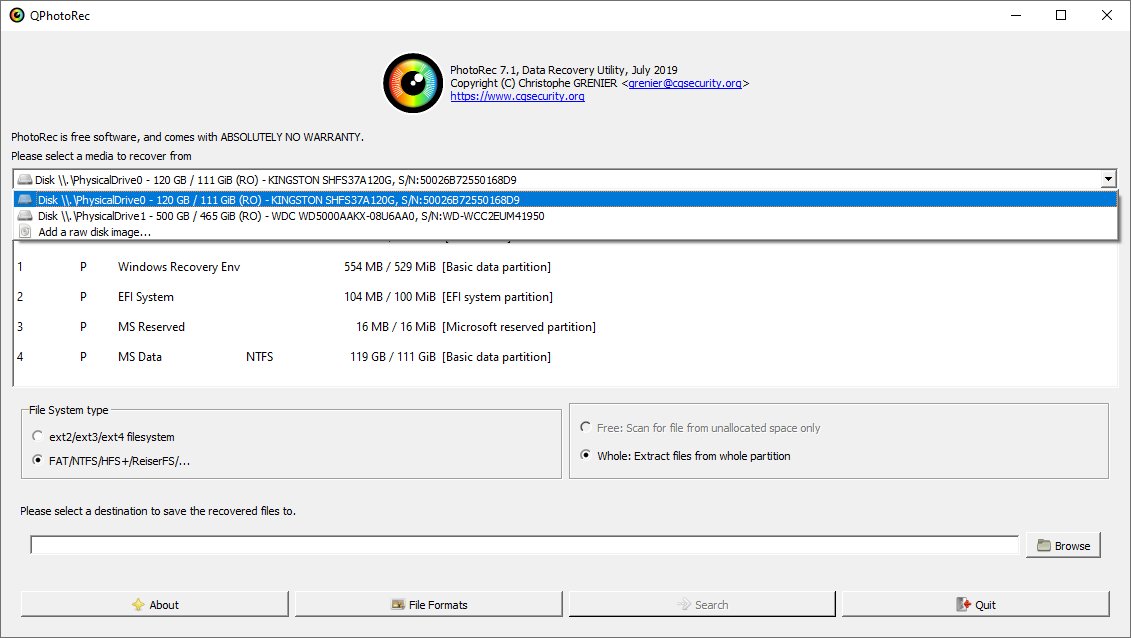

Dopo il lancio, vedrai la schermata che mostra l’elenco completo dei tuoi spazi su disco. Tuttavia, questa informazione è probabilmente inutile, perché il menu richiesto è posizionato un po’ più in alto. Fai clic su questa barra, quindi scegli il disco che è stato attaccato dal ransomware.

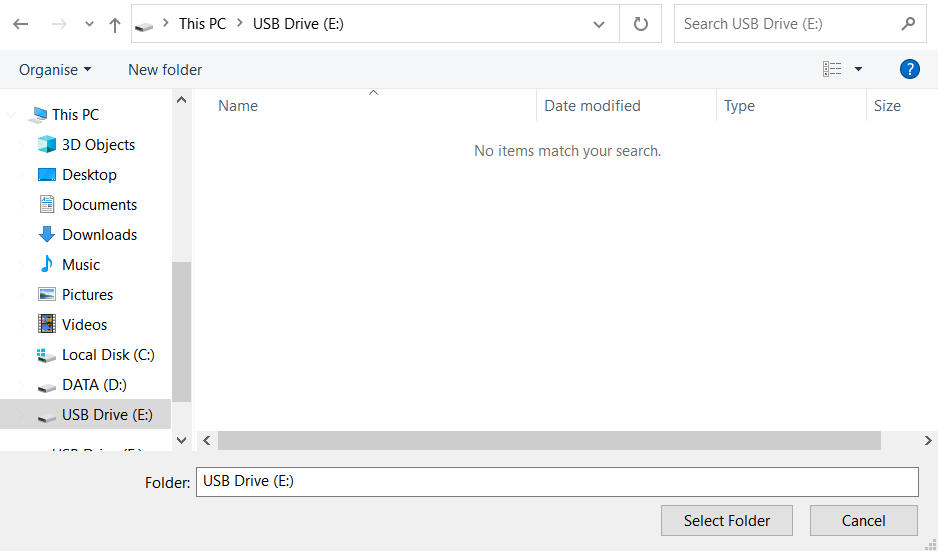

Dopo aver scelto il disco, è necessario scegliere la cartella di destinazione per i file recuperati. Questo menu si trova nella parte inferiore della finestra PhotoRec. La decisione migliore è esportarli su un’unità USB o su qualsiasi altro tipo di disco rimovibile.

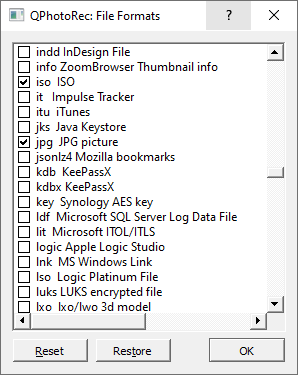

Quindi, è necessario specificare i formati di file. Anche questa opzione si trova in basso. Come è stato detto, PhotoRec può recuperare i file di circa 400 formati diversi.

Infine, puoi avviare il recupero dei file premendo il pulsante “Cerca”. Vedrai la schermata in cui vengono mostrati i risultati della scansione e del ripristino.

Guida al recupero dei file Egfg

Domande frequenti

Non c’è modo. Questi file sono crittografati dal ransomware. I contenuti dei file .egfg non sono disponibili finché non vengono decifrati.

Se i tuoi dati sono rimasti nei file .egfg sono molto preziosi, molto probabilmente hai fatto una copia di backup.

In caso contrario, puoi provare a ripristinarli tramite la funzione di sistema – Punto di ripristino.

Tutti gli altri metodi richiedono pazienza.

Ovviamente no. I tuoi file crittografati non rappresentano una minaccia per il computer. Quello che è successo è già successo.

Hai bisogno di GridinSoft Anti-Malware per rimuovere le infezioni del sistema attivo. Il virus che ha crittografato i tuoi file è molto probabilmente ancora attivo e periodicamente esegue un test per la capacità di crittografare ancora più file. Inoltre, questi virus installano spesso keylogger e backdoor per ulteriori azioni dannose (ad esempio, furto di password, carte di credito).

In questa situazione, devi preparare la memory stick con un Trojan Killer preinstallato.

Abbi pazienza. Sei stato infettato dalla nuova versione del ransomware STOP/DJVU e le chiavi di decrittazione non sono ancora state rilasciate. Segui le notizie sul nostro sito web.

Ti terremo aggiornato quando appariranno nuove chiavi Egfg o nuovi programmi di decrittazione.

Il ransomware Egfg crittografa solo i primi 150 KB di file. Quindi i file MP3 sono piuttosto grandi, alcuni lettori multimediali (ad esempio Winamp) potrebbero essere in grado di riprodurre i file, ma – i primi 3-5 secondi (la parte crittografata) mancheranno.

Puoi provare a trovare una copia di un file originale che è stato crittografato:

- File che hai scaricato da Internet e che sono stati crittografati e che puoi scaricare di nuovo per ottenere l’originale.

- Immagini che hai condiviso con familiari e amici che possono semplicemente inviarti.

- Foto che hai caricato su social media o servizi cloud come Carbonite, OneDrive, iDrive, Google Drive, ecc.)

- Allegati nelle email che hai inviato o ricevuto e salvato.

- File su un computer meno recente, un’unità flash, un’unità esterna, una scheda di memoria della fotocamera o un iPhone in cui hai trasferito i dati sul computer infetto.

Inoltre, puoi contattare i seguenti siti di frode e truffa governativi per segnalare questo attacco:

- Negli Stati Uniti: On Guard Online;

- In Canada: Centro antifrode canadese;

- Nel Regno Unito: Action Fraud;

- In Australia: SCAMwatch;

- In Nuova Zelanda: truffe sui consumatori;

- In India, vai al Portale nazionale indiano di segnalazione del crimine informatico.

- In Francia: Agence nationale della sicurezza dei sistemi d’informazioni;

- In Polonia: KOMENDA GŁÓWNA POLICJI ;

- In Portogallo: Polícia Judiciária;

- In Italia: Polizia di Stato;

- In Spagna: Cuerpo Nacional de Policía;

- In Germania: Bundesamt für Sicherheit in der Informationstechnik;

- In Irlanda: An Garda Síochána;

Per segnalare l’attacco, puoi contattare i comitati esecutivi locali (un elenco completo è disponibile qui). Ad esempio, se vivi negli Stati Uniti, puoi parlare con Ufficio locale dell’FBI, IC3 o Servizio segreto.

Videoguida

È il mio video tutorial preferito: come utilizzare GridinSoft Anti-Malware e Emsisoft Decryptor per riparare le infezioni da ransomware.

Se la guida non ti aiuta a rimuovere l’infezione da Egfg, scarica il GridinSoft Anti-Malware che ti ho consigliato. Non dimenticare di condividere la tua esperienza nella risoluzione del problema. Lascia un commento qui! Questo può aiutare le altre vittime a capire che non sono sole. E insieme troveremo il modo per affrontare questo problema.

Ho bisogno del tuo aiuto per condividere questo articolo.

È il tuo turno di aiutare le altre persone. Ho scritto questo articolo per aiutare gli utenti come te. Puoi utilizzare i pulsanti qui sotto per condividerlo sui tuoi social media preferiti Facebook, Twitter o Reddit.

Brendan SmithUser Review

( votes)References

- I miei file sono crittografati dal ransomware, cosa devo fare ora?

- Informazioni sul ransomware DJVU (STOP).

- Enciclopedia delle minacce.

- Vulnerabilità delle password di Windows (Mimikatz HackTool): https://howtofix.guide/mimikatz-hacktool/

- GridinSoft Anti-Malware Review dal sito HowToFix: https://howtofix.guide/gridinsoft-anti-malware/

- Ulteriori informazioni sui prodotti GridinSoft: https://gridinsoft.com/comparison

- Trojan Killer Review: https://howtofix.guide/trojan-killer/

![]() Inglese

Inglese ![]() Tedesco

Tedesco ![]() Giapponese

Giapponese ![]() Spagnolo

Spagnolo ![]() Portoghese, Brasile

Portoghese, Brasile ![]() Francese

Francese ![]() Turco

Turco ![]() Cinese tradizionale

Cinese tradizionale ![]() Coreano

Coreano ![]() Indonesiano

Indonesiano ![]() Hindi

Hindi