I virus moderni basati su rete agiscono come una squadra – virus trojan, ransomware e Mimikatz. Il ransomware funge da fonte di guadagno, e la ragione di tale ruolo è facile da capire. È impossibile fare affari quando tutti i dati sui computer della tua azienda, inclusi report, fatture, bolle e molti documenti essenziali, sono criptati. Tuttavia, è stato difficile infettare contemporaneamente tutti i computer nella rete perché la maggior parte di essi utilizzava password. Per superare tale ostacolo, gli sviluppatori di ransomware hanno deciso di utilizzare strumenti di hacking per raccogliere password. Mimikatz è uno degli strumenti di hacking più popolari che i creatori di malware utilizzano per abbattere lo scudo di sicurezza. In questo articolo, vedrai la spiegazione delle vulnerabilità di Windows, nonché l’uso di Mimikatz insieme ai virus trojan e al ransomware.

Informazioni sul sistema di gestione delle password di Windows

Puoi sentire l’opinione secondo cui Windows non memorizza la password nel formato grezzo (cioè senza alcuna crittografia, come testo normale). Tale illusione è diffusa uniformemente tra gli amministratori di sistema e gli utenti esperti di Windows. E da un lato, hanno ragione – è probabile che non vedrai mai la password “grezza” in nessun log o file. Ma il sistema di autenticazione HTTP Digest, utilizzato in Windows 10, richiede non solo l’hash della password, come l’originale HTTP Digest Authentication, ma anche la password esatta.

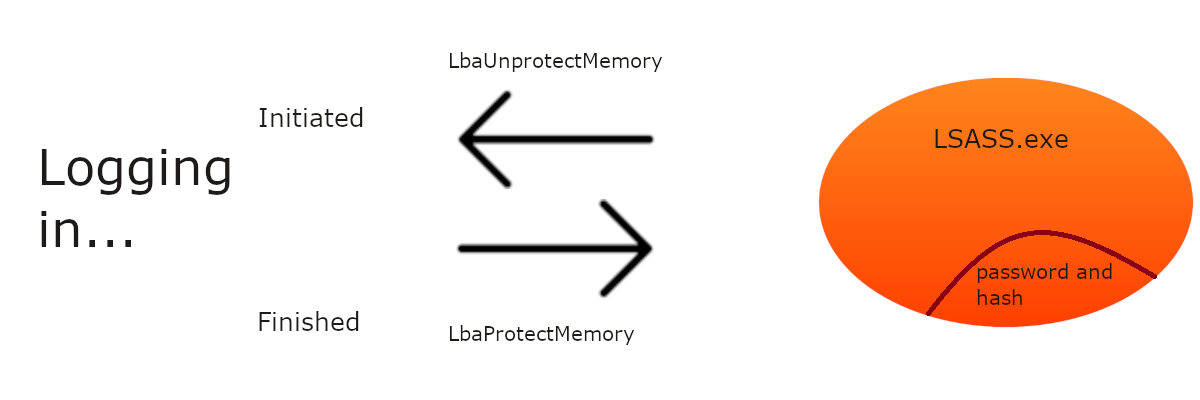

La password e il suo hash sono conservati criptati nella memoria del processo LSASS.exe, che viene avviato insieme al sistema e appartiene ai processi di basso livello responsabili dell’esecuzione delle funzioni di base del sistema. Al momento in cui ti autentichi nel tuo account Windows, l’hash e la password vengono estratti dalla memoria di LSASS.exe, quindi decifrati e confrontati con la password che hai inserito. Quando sia l’hash che la password coincidono, il sistema ti permette di effettuare l’accesso. Una volta completata l’autenticazione, le credenziali menzionate vengono nuovamente crittografate e lasciate nella memoria del processo LSASS fino a quando non sono nuovamente necessarie.

Qual è il problema?

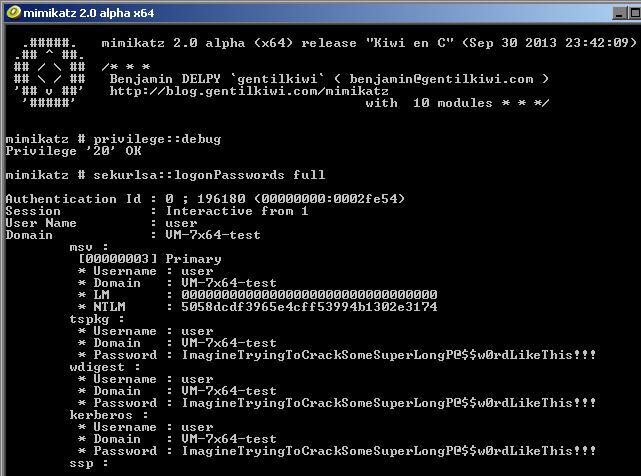

Il processo di estrazione e decrittazione, così come la crittografia dopo il processo di autenticazione, sono realizzati tramite le funzioni Win32 LsaUnprotectMemory e LsaProtectMemory[efn_note]Dettagli tecnici delle funzioni del processo LSASS.exe[/efn_note]. E poiché queste funzioni sono utilizzate nel sistema operativo allo stesso modo di altre funzioni, possono essere utilizzate da altri programmi, ad esempio, strumenti di hacking. Utilizzando l’algoritmo specifico utilizzato da Mimikatz, questi strumenti possono richiamare LsaUnprotectMemory, ottenendo la password “grezza” così come il suo hash nella console.

Schema di autenticazione di Windows

Il problema dell’uso di tali strumenti si nasconde all’interno dei meccanismi di interazione CPU e OS. Dopo che il record di avvio di Windows è inizializzato, il tuo processore crea livelli di memoria virtuali, chiamati “anelli” (rings), che sono isolati tra loro. Le istruzioni del processore si trovano nell’Anello 0, i driver dei dispositivi relativi alla scheda madre si trovano nell’Anello 1, mentre i processi di base del sistema operativo e i driver dei dispositivi periferici si trovano nell’Anello 2. L’intero sistema operativo (la parte con cui l’utente interagisce) è collocato nell’Anello 3. [efn_note]Ulteriori informazioni sull’isolamento della memoria sono disponibili su Wikipedia[/efn_note]. I programmi che operano su anelli separati non possono interagire tra loro. Pertanto, gli strumenti di hacking devono essere qualcosa di più di semplici programmi: per operare con successo, devono essere avviati nello stesso anello con i driver dei dispositivi periferici e i processi di sistema. E Mimikatz è progettato per soddisfare questi criteri.

Se il virus è implementato così in profondità nel sistema, può prendere il controllo dell’intero computer. Fortunatamente, Mimikatz è creato per estrarre le password dal sistema, quindi non può danneggiare gravemente il tuo Windows. Ma supponiamo che i criminali informatici che hanno sviluppato e distribuito il virus trojan abbiano deciso di utilizzare Mimikatz per hackerare le password. Qual è il problema per questi individui nell’utilizzare un altro strumento a basso livello per far malfunzionare il tuo sistema?

Informazioni sull’azione congiunta di Mimikatz e ransomware

Infettare la rete aziendale non è facile. Per farlo, il virus iniziale (solitamente un trojan), che inietterà successivamente il ransomware, deve avere accesso a tutti i computer di questa rete. Ed è qui che entra in gioco Mimikatz, chiamato per concedere questo accesso agli agenti di distribuzione del malware.

Per eseguire con successo una crack di tutti i computer nella rete, Mimikatz deve essere iniettato nel computer che ha l’account utente amministratore. Può essere il PC dell’amministratore di sistema, così come il computer della segretaria o di uno dei dipendenti, quale che sia. Il criterio principale è un account utente amministratore. Con tale account, Mimikatz può rubare le password di tutti i computer connessi alla rete attaccata. Dopo aver violato le password, il trojan, che in precedenza ha iniettato lo strumento di hacking, inietta il ransomware in tutti i computer della rete e quindi avvia il processo di crittografia con una backdoor che è stata iniettata insieme all’utilità di hacking.

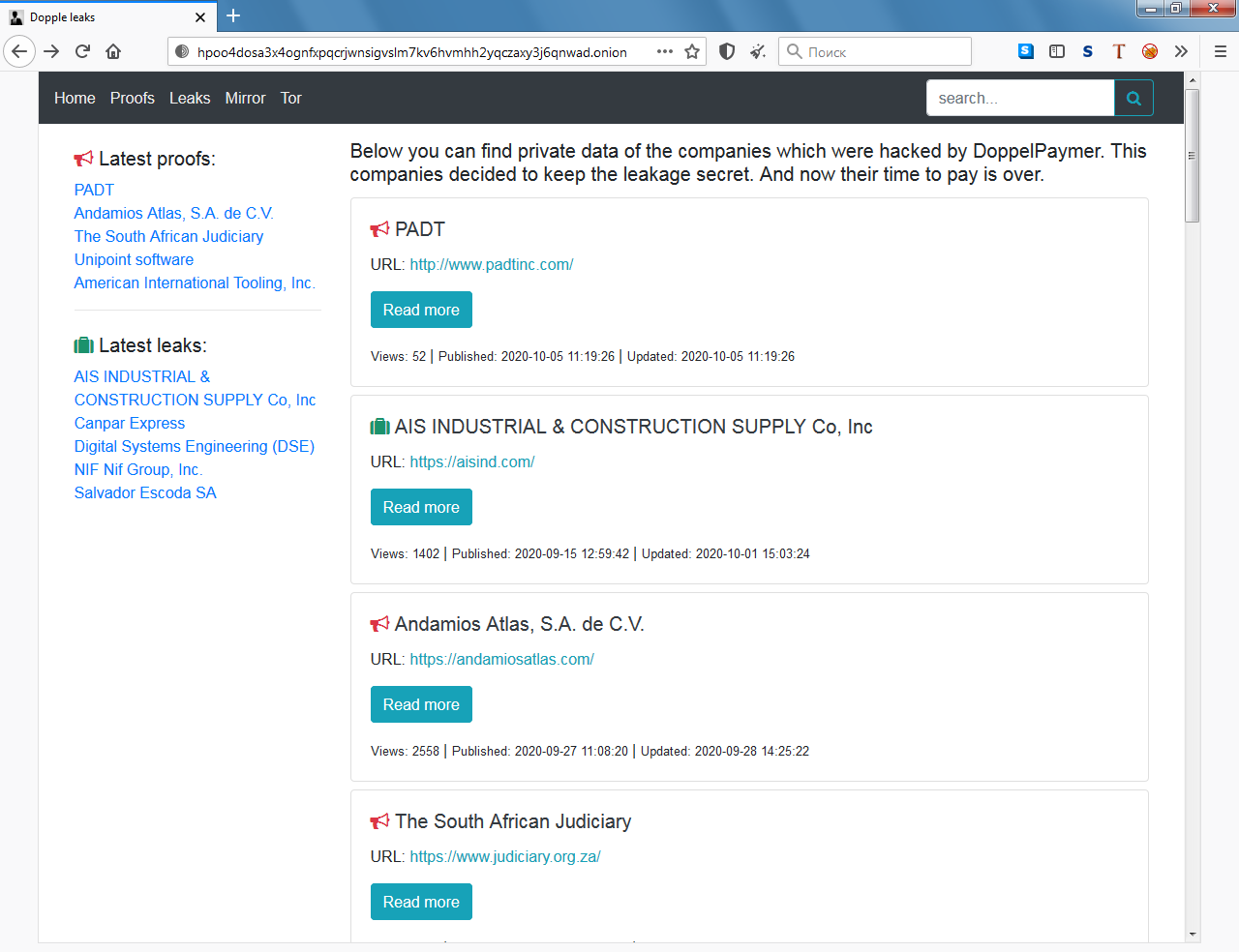

Tutti gli attacchi globali moderni sono stati eseguiti in questo modo. L’attacco ransomware WannaCry a livello mondiale e le sue varianti sono stati eseguiti proprio a causa della collaborazione tra Mimikatz e il ransomware menzionato. Questi attacchi sembravano abbastanza massicci da spingere le grandi organizzazioni a effettuare tutte le correzioni necessarie per garantire la sicurezza della rete. Ma oggigiorno, nel 2020, gli ospedali americani stanno subendo attacchi ransomware eseguiti nello stesso modo. La maggior parte degli attacchi su scala aziendale avviene dopo l’attacco di DOPPELPAYMER ransomware, che collabora con Mimikatz e il virus trojan per infettare l’intera rete e richiedere un’enorme somma di riscatto in base alle dimensioni dell’azienda. Oltre alla crittografia dei file, gli sviluppatori di DOPPLEPAYMER rubano anche i dati dell’azienda che hanno attaccato.

Il sito web ospitato dagli sviluppatori di DOPPELPAYMER per la pubblicazione delle credenziali e dei dati rubati

Come evitare un attacco ransomware nella vostra rete?

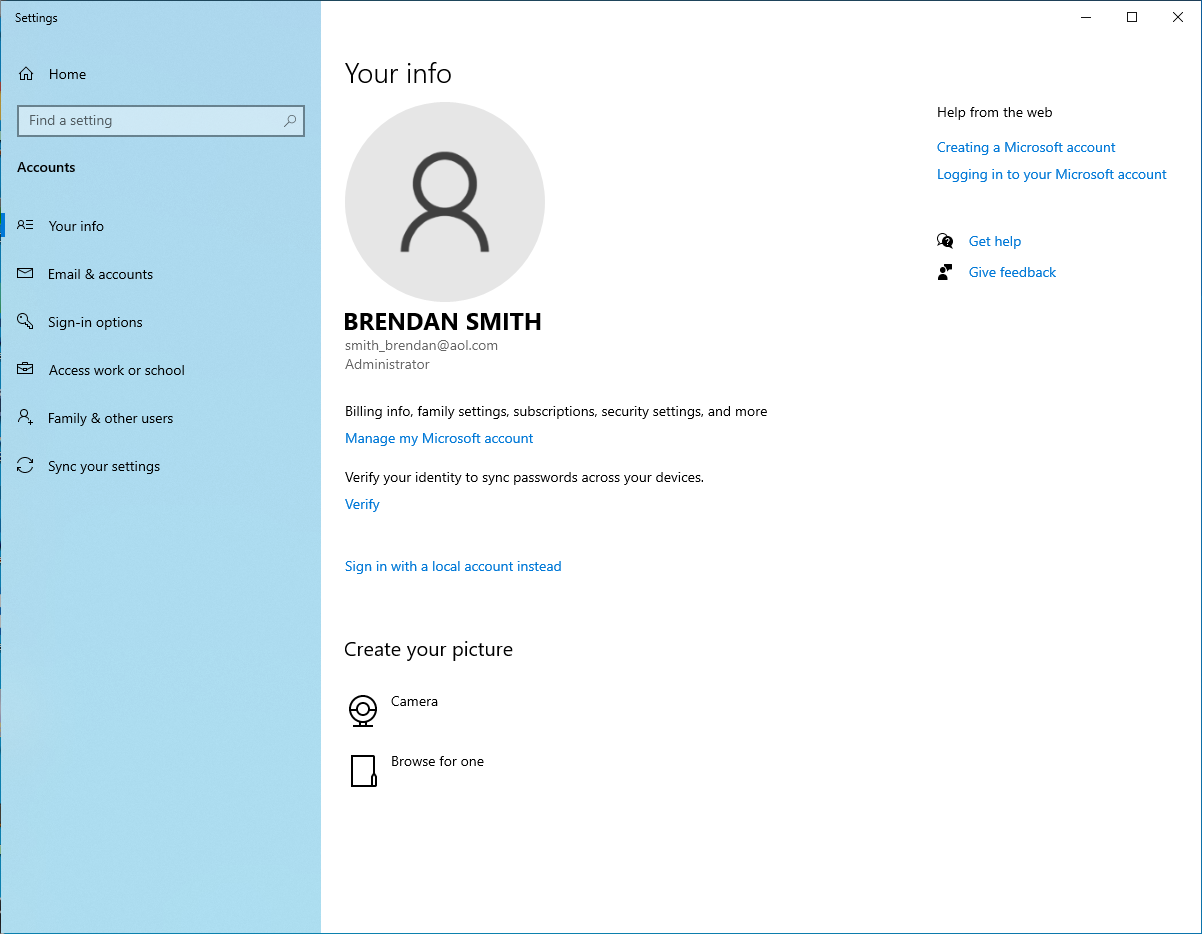

La maggior parte del “lavoro sporco” è svolto da Mimikatz. Quindi, per ridurre le possibilità di un attacco ransomware di successo, è necessario prevenire l’attività di successo di Mimikatz. Esiste un unico modo per impedire l’hacking delle password: rimuoverlo dalla memoria del processo LSASS.exe descritto. Microsoft offre una soluzione perfetta per questo caso: l’account Microsoft come metodo di autorizzazione nel sistema.

Effettuando l’accesso con l’account Microsoft, disabiliti la memorizzazione della password nella memoria di LSASS: verrà conservata sul server Microsoft. L’hash sarà comunque disponibile, ma ottenere la password “grezza” è difficile avendo solo l’hash. Quindi, utilizzando un semplice passaggio, che non richiede tempo e non crea problemi, puoi proteggere almeno il tuo sistema da un assistente ransomware.

Come già accennato, tutti gli attacchi ransomware sono provocati da virus trojan. L’iniezione del trojan può essere prevenuta seguendo i passaggi descritti in un gran numero di articoli sul nostro sito web:

- Non cliccare su link dubbi nelle email. Questo potrebbe portare al download di trojan, adware o siti di phishing dove le credenziali del tuo account Facebook/Twitter/LinkedIn potrebbero essere rubate.

- Non aprire gli allegati delle email inviate da indirizzi email sospetti. Anche se sembra una comunicazione dal servizio di spedizione, è meglio dedicare cinque minuti a ricordare se hai spedizioni in sospeso. Il miglior scenario è verificare le vere email sul sito web della compagnia di spedizioni e confrontare gli indirizzi trovati con quelli nell’email.

- Evitare di utilizzare software crackato o utility per crackare qualcosa. Gli utenti che hanno crackato il software possono aggiungere il virus trojan al pacchetto di installazione per guadagnare denaro, allo stesso modo degli sviluppatori di strumenti di cracking.

Queste semplici regole vi aiuteranno a evitare la maggior parte degli attacchi ransomware.

User Review

( votes)

![]() Inglese

Inglese ![]() Tedesco

Tedesco ![]() Giapponese

Giapponese ![]() Spagnolo

Spagnolo ![]() Portoghese, Brasile

Portoghese, Brasile ![]() Francese

Francese ![]() Turco

Turco ![]() Cinese tradizionale

Cinese tradizionale ![]() Coreano

Coreano ![]() Indonesiano

Indonesiano ![]() Hindi

Hindi