La maggior parte dei filtri di sicurezza per le email è eccezionalmente utile nel garantire che le email di spam non si infilino mai nella casella di posta. Tuttavia, sono molto meno efficienti quando si tratta di bloccare il phishing, che è noto come un problema più complesso da risolvere. I metodi attuali di phishing sono piuttosto ingegnosi, riescono a eludere i filtri di sicurezza delle email e stanno attaccando i tuoi clienti e il personale.

Una email di phishing ben progettata in molti casi appare quasi identica a una email reale da parte di un’azienda ben nota. Spesso le persone cliccano su link di phishing, pensando che siano collegati a giganti ben noti, come Microsoft e PayPal, credendo di accedere a un account autentico. In alcuni attacchi di phishing, le vittime trasferiscono involontariamente le proprie credenziali a truffatori online. Molto spesso succede che le vittime clicchino su un link o un allegato di phishing che porta all’iniezione di o ransomware sui loro dispositivi.

I metodi di phishing di seguito sono approcci di oscuramento estremamente sofisticati che i truffatori online utilizzano allo scopo di eludere la sicurezza di Office 365. Molto probabilmente, sono estremamente difficili da scoprire da parte del cliente e quindi possono eludere Exchange Online Protection (EOP) e i gateway di posta elettronica sicura (SEG) senza complicazioni sostanziali.

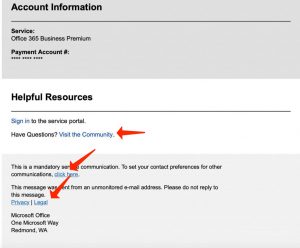

Applicazione di link autentici

La maggior parte dei filtri per le email analizza regolarmente URL dannosi noti. Per evitare l’identificazione, i truffatori inseriscono link autentici nelle loro email di phishing. Molti filtri per le email scansioneranno una serie di link validi e arriveranno alla conclusione che l’email è sicura. Nelle ultime email di phishing di Microsoft Office 365[efn_note]Protezione anti-phishing in Microsoft 365: https://learn.microsoft.com/it-it/microsoft-365/security/office-365-security/anti-phishing-protection-about?view=o365-worldwide[/efn_note] rivelate da HowToFix.Guide, il truffatore ha incollato un indirizzo email valido per rispondere e link autentici alle pagine di comunità, legali e privacy di Microsoft. Hanno anche aggiunto un link alla pagina delle preferenze di contatto di Microsoft, dove i clienti possono aggiornare i parametri di comunicazione scelti per programmi come SharePoint e OneDrive.

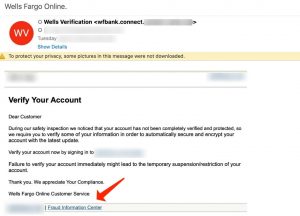

Nel caso di un’email di phishing di Wells Fargo identificata da Vade Secure, il truffatore ha addirittura incollato un link al centro dati delle frodi della banca.

Mix di codici autentici e maligni

Una email di phishing conosciuta o un’infezione da malware ha una firma che può essere identificata da EOP. Un metodo per oscurare la firma è mescolare codice autentico e maligno. Le sofisticate pagine web di phishing di Microsoft, ad esempio, includono CSS e JavaScript da pagine reali di Microsoft, come la pagina di accesso a Office 365. Altri metodi possono includere la codifica casuale dei caratteri, l’inserimento di testo invisibile, l’aggiunta di spazi bianchi e la specifica di parametri casuali per gli attributi HTML. Lo scopo di mescolare codice autentico e maligno è garantire che ogni email sia considerata unica dal filtro.

Applicazione di reindirizzamenti e abbreviatori di link

Il tempo conta molto quando si tratta di phishing. Per ingannare le potenziali vittime a credere che non ci sia nulla di fuori posto, i truffatori tendono a reindirizzarle a una pagina web valida dopo l’attacco di phishing. Ad esempio, una volta che una vittima fornisce i dettagli di accesso a Office 365 su una pagina web pericolosa, viene reindirizzata a Office 365.com o a un’altra risorsa di proprietà di Microsoft.

Un altro esempio di abuso del reindirizzamento, il “bombardamento a tempo” è un approccio di phishing correlato all’elaborazione di un reindirizzamento di URL da una risorsa legittima a una pagina web di phishing. Il bombardamento a tempo è estremamente efficace perché l’email include un link valido di Microsoft nel momento della consegna, quando viene analizzato per la prima volta da un filtro per le email; il reindirizzamento al sito di phishing viene creato dopo che l’email ha raggiunto con successo il dispositivo della vittima.

In un altro metodo applicato allo scopo di oscurare un link di phishing ben noto, i truffatori ricorrono all’uso di abbreviatori di URL, come TinyURL e Bitly. Tali utility gratuite modificano gli URL lunghi in link abbreviati, alias che non hanno somiglianze con l’URL iniziale. La maggior parte dei filtri per le email che esaminano una firma non riuscirebbe a riconoscerla in un URL di phishing abbreviato.

Oscuramento dei loghi aziendali

Come per gli altri componenti delle pagine di phishing ben note, i loghi possono avere determinati attributi HTML che possono essere identificati da un filtro per le email che sta cercando le firme. Per evitare la rilevazione, i truffatori modificano i loghi dell’azienda per assicurarsi che siano invisibili all’occhio umano ma unici per un filtro. Ad esempio, modificando un parametro HTML, come il colore o la forma di un singolo carattere, la firma sarà quasi identica a una pagina di phishing nota, quindi assolutamente unica. Questa modifica insignificante è sufficiente a ingannare un filtro per le email che ispeziona i dati maligni ma non è in grado di analizzare l’immagine come farebbe un essere umano.

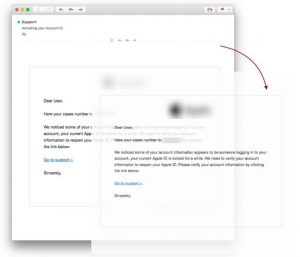

Ingannare il filtro con poco contenuto o eccessivo rumore

Certaine frodi online evitano la rilevazione aggiungendo poco o niente al contenuto delle loro email di phishing. Un tipo di questo attacco che stiamo rivelando abbastanza spesso è l’applicazione di un’immagine invece di testo, anche se questo spesso non è chiaro per il cliente. Questo è un approccio comune applicato nelle email di sextortion, con la sua massiccia campagna rivelata nel 2018. Senza contenuto da analizzare, il filtro potrebbe essere ingannato nel credere che l’email non rappresenti alcun rischio. Nel caso sottostante, il testo che vedi è in realtà un’immagine.

Il metodo opposto è caricare un’email con contenuto eccessivo o “rumore”. Questo approccio è spesso efficace grazie alla casualità del codice.

Cosa puoi fare per difendere i tuoi clienti?

La crescente sofisticazione delle campagne di phishing richiede reazioni più sofisticate. I comuni filtri per le email non sono più sufficienti. I clienti che utilizzano Office 365 devono implementare ulteriori misure di sicurezza con EOP[efn_note]Protezione anti-phishing in EOP: https://docs.microsoft.com/it/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide#anti-phishing-protection-in-eop[/efn_note].

User Review

( vote)

![]() Inglese

Inglese ![]() Tedesco

Tedesco ![]() Giapponese

Giapponese ![]() Spagnolo

Spagnolo ![]() Portoghese, Brasile

Portoghese, Brasile ![]() Francese

Francese ![]() Turco

Turco ![]() Cinese tradizionale

Cinese tradizionale ![]() Coreano

Coreano ![]() Indonesiano

Indonesiano ![]() Hindi

Hindi